Un nuovo trojan sta seminando il panico tra i dispositivi PoS dei commercianti: ribattezzato con molta fantasia PoSeidon dal team Security Solutions di Cisco, è in grado di analizzare le Ram dei terminali infetti per acquisire le stringhe di dati non protette da crittografia, per capire se si tratta di carte di credito e per trasferire poi le informazioni su server command and control, le macchine centralizzate che forniscono le istruzioni alle reti botnet. Le informazioni sensibili sono disponibili in formato testo non formattato nella memoria dei PoS: una vera e propria miniera per gli hacker, perché la stragrande maggioranza di questi dispositivi non presenta ancora strumenti di protezione avanzata, come richiesto a gran voce ormai da parecchio tempo dagli esperti di sicurezza.

Come spiegano sul loro blog, i ricercatori di Cisco hanno identificato tre componenti malware che sono, con tutta probabilità, associate a PoSeidon: un keylogger, un loader e un “setacciatore” di memoria.

Il primo elemento è stato progettato per rubare le credenziali degli acquirenti dall’applicazione di accesso remoto LogMeIn e funziona in un modo semplice, ma geniale: cancella profili e password protetti da crittografia archiviati nel registro di sistema, con lo scopo di obbligare gli utenti a digitarli di nuovo e poi rubarli. L’accesso remoto si conferma quindi una grave falla potenziale per questi e altri dispositivi collegati alla rete.

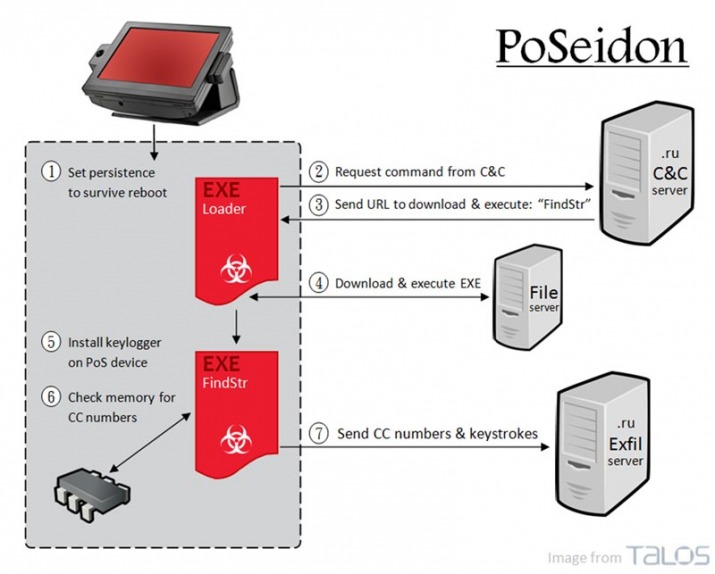

Una volta che il sistema è stato compromesso, gli hacker possono installare nel PoS un programma, il loader, che crea le chiavi di registro necessarie per mantenere attiva l’infezione anche in caso di spegnimento e riavvio dei dispositivi. Inoltre il loader scarica, tramite server command and control, un altro file chiamato FindStr, utilizzato per scovare le stringhe che combaciano con i numeri di carte di credito. Il malware cerca soltanto le combinazioni che iniziano con 6, 5 e 4, di lunghezza pari a 16 cifre e con 3, di 15 cifre: le prime corrispondono rispettivamente a Discover, Visa e Mastercard, l’ultima ad American Express.

Fonte: Cisco Security Solutions. Il funzionamento del trojan PoSeidon

Il trojan infine verifica che il “pescato” rimandi effettivamente a una carta di credito utilizzando la formula di Luhn, un algoritmo che consente di generare e verificare la validità di vari numeri identificativi, per spedire poi tutto il pacchetto sui server criptati. E il gioco è fatto. I cybercriminali, secondo Cisco, hanno progettato le cose davvero in grande: a differenza di altre tipologie di attacco, in cui il programma maligno raccoglie in un log dedicato le informazioni all’interno dei dispositivi e rimane in attesa del download dell’hacker, questa volta l’invio ai server esterni è automatico. Inoltre, non contenti, i pirati hanno implementato anche soluzioni di difesa di ingegneria inversa. Insomma, un sistema raffinato che almeno per una volta fa rimpiangere il caro, vecchio contante.