Connettere tutto a Internet non è sempre un bene. I sistemi che controllano e gestiscono le pompe di benzina, la loro sicurezza e i rifornimenti di carburante, possono essere presi di mira dai cybercriminali per scopi di sabotaggio, estorsione e terrorismo psicologico. Sono alcuni degli scenari tracciati dai ricercatori Kyle Wilhoit and Stephen Hilt di Trend Micro in un white paper basato su un esperimento: la creazione di sistemi di monitoraggio delle stazioni, connessi a Internet, e l’osservazione dell’attività cybercriminale rivolta contro di essi.

I precedenti reali esistono: come scoperto dalla stessa Trend Micro, a febbraio un gruppo di hacker si era infiltrato in un sistema di misurazione di una pompa di benzina collocato in territorio statunitense, riuscendo a cambiarne il nome identificativo in Rete, da “Diesel” a “We_are_legion”. Uno slogan spesso usato da Anonymous, che ha fatto pensare a un’affiliazione con il più noto gruppo di hacktivisti.

Trend Micro aveva fatto notare come un episodio di questo tipo, benché privo di conseguenze catastrofiche, potrebbe causare delle perdite di dati o problemi nella supply chain. Se un criminale informatico riuscisse a modificare altre informazioni, come il livello di carburante presente nel serbatoio di una stazione, causerebbe mancati rifornimenti o – viceversa – l’invio di un approvvigionamento non richiesto. “Presto o tardi”, scrivevano i ricercatori a febbraio, “ci saranno implicazioni nel mondo reale, come interruzioni di servizio o anche peggio”. E casi analoghi si erano verificati nei mesi scorsi.

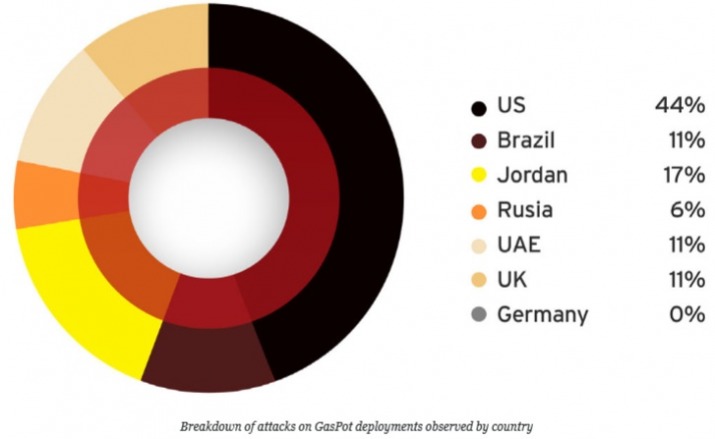

I sistemi di monitoraggio e gli indicatori automatici del livello di benzina tengono d’occhio i livelli di carburante, i volumi, la temperatura e altri paramentri. E molti di essi sono facili da penetrare perché non sono protetti da password. Nell’esperimento, Wilhoit e Hilt hanno creato (principalmente negli Stati Uniti ma anche in Brasile, Regno Unito, Germania, Russia, Giordania e Emirati Arabi) finti sistemi di monitoraggio di stazioni di rifornimento, collegati a Internet e identificati come “GasPots”. Per sei mesi hanno poi osservato l’attività di questi sistemi, rilevando un notevole interesse e la nascita di discussioni sui forum cybercriminali in merito ai GasPots. E rilevando, soprattutto, attacchi reali diretti soprattutto ai sistemi localizzati negli Usa e a seguire a quelli giordani; in un caso, i sabotatori hanno modificato il nome di uno di questi sistemi in “H4ck3d by Idc-team”, un messaggio usato dal gruppo Iranian Dark Coders Team per i suoi sabotaggi di siti Web.

Gli attacchi a infrastrutture non critiche dell’Internet of Things possano rappresentare un pericolo, sebbene meno evidente rispetto a quelli rivolti a centrali nucleari o centri di controllo militari. Tenere d’occhio il livello di riempimento di un serbatoio, per esempio, permetterebbe di intercettare fisicamente la prossima consegna di carburante attesa, mentre falsificare tale livello potrebbe causare traboccamenti. Gli scenari di minaccia, guerra psicologica, estorsione e sabotaggio, a detta di Trend Micro, sono davvero preoccupanti. La soluzione? Prendere atto del problema, innanzitutto, e alzare le barriere di sicurezza. Una buona idea, secondo i ricercatori, sarebbe quella di inserire gli apparati di monitoraggio all’interno di sistemi Scada, evitando il passaggio da Internet.