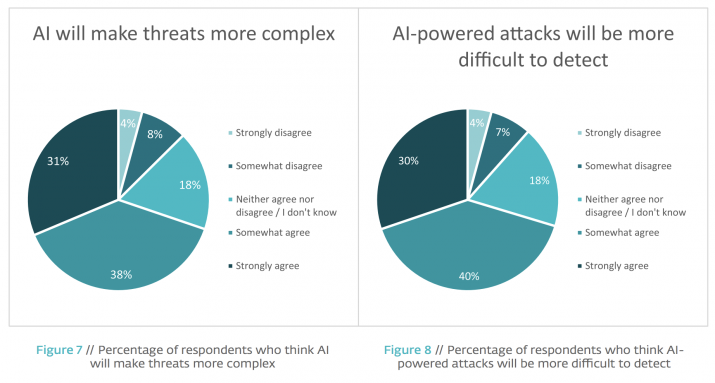

Il machine learning sarà più un alleato o un nemico della cybersicurezza? Sarà, ed è già, entrambe le cose, a seconda di chi utilizza le sue tecnologie per le proprie finalità. La doppia natura dell’apprendimento automatico emerge chiaramente da uno studio realizzato da OnePoll per conto di Eset (“Machine learning era in cybersecurity”, 900 intervistati tra Stati Uniti, Regno Unito e Germania): per l’80% l’apprendimento automatico aiuterà la propria azienda a guadagnare terreno e reagire più rapidamente alle minacce di cybersicurezza, ma per il 70% renderà le minacce più complesse e difficili da rilevare e per il 66% farà lievitare il numero di attacchi.

Intanto, secondo lo studio di Eset, l’82% delle aziende tedesche, britanniche e statunitensi ha già in uso prodotti di cybersicurezza con capacità di apprendimento automatico, e tra i restanti meno di una su quattro non intende farlo in futuro. Negli ultimi anni diversi vendor di sicurezza, chi più e chi meno, hanno introdotto capacità di apprendimento automatico all’interno delle proprie soluzioni, specie per migliorare i monitoraggi del traffico, la scoperta di anomalie e falsi positivi.

Anche i “cattivi” però hanno iniziato a usare gli algoritmi per creare nuovi ceppi di malware, per colpire i propri bersagli in modo più mirato, per fare attacchi automatizzati con le botnet e per nascondere (cioè rendere difficilmente rilevabili) le proprie attività.

Un esempio significativo è Emotet, una famiglia di trojan bancari caratterizzati da architettura modulare, da una particolare capacità di resistere nel tempo e da una diffusione automatica simile a quello dei vecchi worm. I ricercatori di Eset sospettano che questa famiglia di malware usi l'apprendimento automatico per migliorare la propria capacità di colpire bersagli specifici, massimizzando il risultato e minimizzando il rischio di essere rilevati da honeypot e sistemi di tracciamento delle botnet. Come ci riesce? Emotet raccoglie dati di telemetria dalle potenziali vittime e li invia al server di comando e controllo dei cybercriminali. Sulla base di questi dati il malware poi seleziona i moduli più utili ai propri scopi, che dunque saranno inclusi nel payload finale. Inoltre, a detta di Eset, questo trojan sembra anche in grado di distinguere se il bersaglio è un dispositivo utente, una macchina virtuale o un “sistema-trappola” usato per rilevare le minacce.