Rapimenti, raggiri, truffe che sfruttano la buona fede e le umane debolezze. I ransomware, il phishing e gli attacchi di tipo pretexting sono alcune delle tendenze forti dell'attualità cybercriminale, come testimoniato dall'annuale indagine di Verizon. Il nuovo “ Data Breach Investigations Report”, edizione 2018, si riferisce all'insieme di attacchi osservati nel 2017, lasciando intuire quali saranno le dinamiche protagoniste anche quest'anno. Salvo nuove sorprese nate dalla mente dei criminali informatici o colpi di coda di vecchi nemici.

In questa undicesima edizione del report, a cui hanno contribuito 67 organizzazioni, sono stati analizzati oltre 53mila attacchi e 2.216 episodi di violazioni perpetrati in 65 Paesi. Il ransomware, cioè la tipologia di programma malevolo che prende in “ostaggio” un dispositivo (con crittografia dei dati o blocco dello schermo) per poi chiedere il pagamento di un “riscatto”, è ancora la minaccia più temibile. E lo è non solo perché corrispondente al 39% dei malware osservati durante l'anno, ma perché sempre di più indirizzata a colpire asset critici delle aziende, oltre che i semplici utenti. Per esempio, server o database che vengono crittografati e resi inservibili.

L'aumento numerico dei ransomware è comunque il dato che più balza all'occhio, dato che solo quattro anni prima si piazzavano al ventiduesimo posto nella classifica dei tipi di minaccia più diffusi, per poi ottenere il quarto piazzamento nel 2016 (edizione 2017 del report) e infine conquistare un non meritevole oro del 2017.

“I ransomware sono ancora la minaccia più concreta per le aziende di qualsiasi dimensione”, ha commentato Bryan Sartin, executive director security professional services di Verizon. “Ad oggi sono infatti la forma di malware più frequente, e quella largamente più utilizzata negli ultimi anni. Ciò che è particolare rilevare è che le aziende ancora non investano in strategie di sicurezza appropriate per combattere queste minacce, e ciò significa che si ritroveranno costrette a pagare un riscatto: in una situazione come questa, l’unico che ci guadagna è il criminale”. Poiché cambia il tipo di bersaglio colpito, chi attacca può permettersi di alzare la posta, determinando così una tendenziale crescita degli importi dei riscatti pretesi. Più profitti, dunque, con minor fatica.

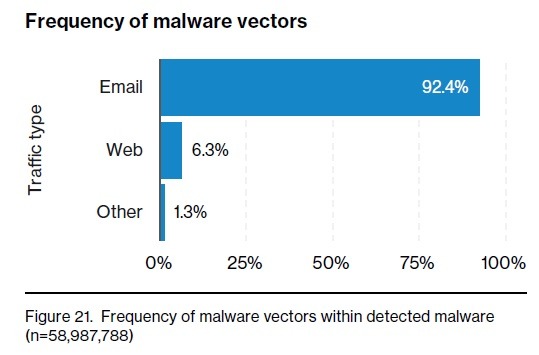

Per le aziende l'email è ancora di gran lunga il primo veicolo di diffusione di malware

Vecchi nemici e nuove tecniche

Verizon sottolinea anche la persistenza di minacce ormai note e stranote, ma in continua evoluzione dal punto di vista della raffinatezza dei raggiri. Nonostante si parli da anni di phishing e di altri tipi di truffa veicolati dalla posta elettronica (anche su indirizzi aziendali), le persone continuano a dimostrarsi vulnerabili a questi attacchi: sul fattore umano, insomma, i criminali giocano e vincono spesso. Ne sono esempio operazioni di social engineering che portano a confezionare messaggi di phishing o di pretexting in cui l'utente viene raggirato con la promessa di offerte irripetibili o altri “pretesti” che lo inducono a visitare un link o a fornire i propri dati. Nel 98% dei casi di social engineering, il fine è l'estorsione di denaro, mentre nel 96% il veicolo di queste operazioni è la posta elettronica. Secondo Verizon, le aziende rischiano di essere colpite da un attacco di questo tipo tre volte di più rispetto ai tentativi di violazione basati su vulnerabilità, e questo evidenzia l'importanza di agire sulle formazione dei dipendenti.

Nel dettaglio, l'anno scorso quasi otto potenziali vittime di phishing su dieci (il 78%) ha sniffato l'inganno evitando di cadere in trappola. Il dato di per sé è confortante, ma è anche vero che ai criminali basta un singolo credulone o una singola distrazione di un dipendente per avere accesso alla rete di un'azienda ed eventualmente per veicolare un'infezione. La presenza di un malware è stata rilevata in due terzi degli episodi di phishing osservati.

Vero boom si è registrato per il pretexting, fenomeno in forte ascesa volumetrica perché quintuplicato fra 2016 e 2017, ma di pericolosità moderata in quanto solo nel 10% dei casi (contro il 66% del phishing) vi è associato un malware. In circa un caso su due (in 88 dei 170 attacchi di pretexiting osservati l'anno scorso), i destinatari sono persone che operano nelle risorse umane: si punta a questa categoria di dipendenti soprattutto per sottrarre dati personali con i quali completare moduli per false richieste di rimborsi fiscali.

Continua a prosperare anche i cari, vecchi attacchi DDoS. Non sempre l'interruzione del servizio (per esempio di un sito Web, di una piattaforma di e-commerce, di un fornitore di hosting o cloud, di un editore online, di un'emittente televisiva altro ancora) è il fine ultimo del Distributed Denial-of-Service, poiché spesso questi attacchi servono a creare scompiglio e a mascherare altre violazioni in corso. Più in generale, la criminalità informatica organizzata si è resa responsabile del 50% degli attacchi del 2017 analizzati da Verizon, mentre includendo anche hacker singoli e amatori la percentuale sale al 72%. Il 27% dei tentativi di violazione è stato opera, invece, di soggetti interni alle aziende, mentre nel 4% dei casi sono stati coinvolti da questi insider uno o più “complici” esterni.

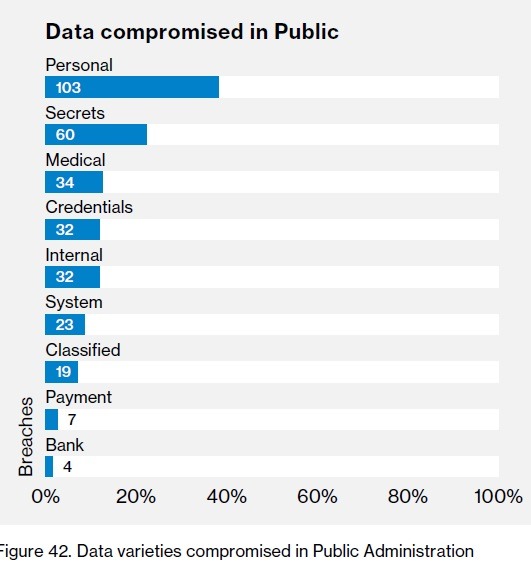

Tipologie di dato compromesse negli attacchi alla Pubblica Amministrazione: non si va soltanto a caccia di segreti di Stato, ma anche e soprattutto di dati personali.

Settore che vai, minaccia che trovi

Il mondo dell'istruzione e della ricerca è particolarmente bazzicato da chi tenta di spiare segreti industriali (scopo di un attacco di social engineering su cinque) o di realizzare furti di identità. Tra le società finanziarie e assicurative, invece, continuano a essere di moda i tentativi di clonazione delle carte di credito con sistemi installati negli sportelli Atm, ma sono in ascesa anche gli attacchi DDoS e il fenomeno del “bancomat jackpotting”, secondo la quale un software o un hardware installato in modo illecito dà comandi affinché lo sportello perché emetta grandi quantitativi di denaro contante.

La Sanità è, invece, l'unico settore in cui le minacce interne dovute a errori umani e comportamenti imprudenti superano i rischi provenienti da attacchi esterni. Nel mondo dei media, dell'editoria e del giornalismo, invece, spopola il DDoS: è rivolto a questo settore il 56% degli attacchi di questo tipo. DDoS, compromissione di applicazioni Web e truffe basate su carte di pagamento sono anche le principali piaghe informatiche di chi opera nel retail. Per gli enti pubblici e i governi, infine, il cyberspionaggio è la preoccupazione maggiore, dato che il 43% delle violazioni viene eseguito proprio a tale scopo. Non soltanto i segreti di stato sono nel mirino, però, bensì anche i dati personali dei cittadini.