Vecchi problemi di mancata sicurezza e nuove tattiche di cyberattacco minacciano le aziende e gli utenti di tutto il mondo. Il nuovo report trimestrale di Cisco Talos, la divisione di threat intelligence di Cisco, evidenzia alcuni cambiamenti interessanti ma anche conferma situazioni note. A partire dallo scarso utilizzo dell’autenticazione multifattoriale, che aiuterebbe a proteggere meglio gli account personali (privati e aziendali, ma anche quelli di terze parti) meglio di quanto non faccia il solo uso di username e password.

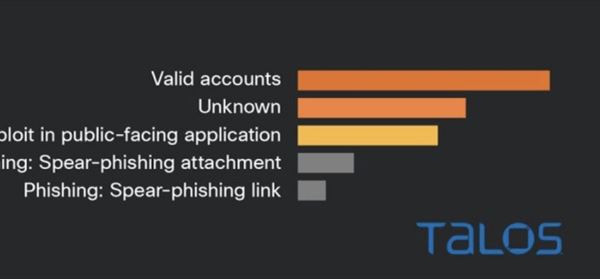

Nel 40% degli interventi effettuati nel trimestre il team di Talos IR (Incident Response) tutto è cominciato con l’accesso fraudolento ad account con credenziali valide: è stato questo il vettore d’attacco più osservato, un fenomeno in crescita del 22% rispetto al primo trimestre. In sostanza gli attori malevoli sono entrati negli account senza forzature, semplicemente inserendo username e password già in loro possesso, magari perché acquistati sul Dark Web o frutto di precedenti furti dati o raccolti con campagne di phishing o, ancora, sottratti da dispositivi personali dove gli utenti avevano memorizzato le credenziali.

Dopo il gruppo dei vettori d’attacco non identificati (“sconosciuti”), la terza modalità di accesso iniziale più frequente è lo sfruttamento di applicazioni accessibili pubblicamente. Al quarto e quinto posto spear phishing, rispettivamente quello che utilizza allegati malevoli e quello che incorpora link a pagine Web per la raccolta dei dati.

Il furto dati con estorsione supera i ransomware

Quanto alla tipologia di minaccia più osservata, il primo posto sul podio spetta al furto dati con estorsione: attacchi con ricatto, nel quale si minaccia la pubblicazione di file o informazioni a meno che l’utente o l’azienda paghi una cospicua somma di denaro. Corrispondono al 30% degli interventi realizzati dal team di Talos IR. In questa tattica non è necessario usare la crittografia ma è sufficiente entrare in possesso delle informazioni tramite phishing, cyberspionaggio o altro tipo di data breach. I casi sono cresciuti del 25% da un trimestre all’altro.

Il ransomware è la seconda tipologia di attacco più rilevata nel trimestre, con una quota del 17% (superiore al 10% di gennaio-marzo). Oltre ai già noti LockBit e Royal, sono stati viste all'opera nuove minacce come 8Base e MoneyMessage. Il primo dei due è un programma crittografico che sfrutta l’applicazione legittima AnyDesk per evitare il rilevamento e in alcuni casi scavalca i controlli all’accesso utilizzando comandi Windows per eseguire script PowerShell. Scoperto nel mese di marzo, MoneyMessage è invece un ransomware scritto in C++ che segue il modello della doppia estorsione (richiesta di riscatto per eliminare la crittografia e seconda richiesta per evitare la pubblicazione dei dati).

Cisco fa notare che condurre campagne ransomware sta diventando più difficile per via dell’azione delle forze dell’ordine e dello smantellamento di alcune gang cybercriminali attive in questo campo, ma anche perché crescono l’adozione e l’efficacia degli strumenti di rilevamento e risposta (Endpoint Detection and Response, Edr). Inoltre la pubblicazione di decrypter gratuiti a volte vanifica l’opera di cifratura dei dati. E anche per questa ragione sta anche emergendo un modus operandi alternativo in cui semplicemente gli autori di ransomware esfiltrano dati e chiedono un riscatto per bloccare la loro pubblicazione.

Gruppi ransomware come BianLian e Clop ultimamente hanno abbandonato la crittografia in favore del furto dati con estorsione, come spiegato dalla Cybersecurity and Infrastructure Security Agency (Cisa) statunitense, l’Fbi e l’Australian Cyber Security Centre in una nota diffusa lo scorso maggio. In parte questo può essere dovuto alla diffusione di un decrypter gratuito che riporta in chiaro i dati crittografati da BianLian.

Nella classifica dei settori più colpiti dagli attacchi informatici, nel trimestre il primato spetta alla sanità (pubblica e privata), cui seguono servizi finanziari, utility, costruzioni, istruzione, informatica, telecomunicazioni, arti e intrattenimento, manifattura e industria automobilistica.

(Immagine di storyset su Freepik; immagine di apertura tratta da Freepik)

Autenticazione multifattoriale poco utilizzata

Il fatto che il vettore d’attacco più diffuso sia l’accesso ad account tramite credenziali valide merita una riflessione. L’autenticazione multifattoriale (Multi-Factor Authentication o Mfa) eleva di molto la protezione, peccato che non sempre sia utilizzata. Nel 90% delle violazioni di account del trimestre non era presente un meccanismo di autenticazione a più fattori, e nei restanti casi il meccanismo è stato aggirato con attacchi di “esaurimento” (ripetuti tentativi di accesso con credenziali valide, in modo da sommergere le vittime di notifiche push Mfa e spingerle per sfinimento ad autenticarsi).

Gli esperti di Talos IR consigliano di disabilitare l’accesso Vpn per tutti gli account che non usano meccanismi di autenticazione multifattoriale. Meglio sarebbe, però, prevederli per tutti gli utenti che devono collegarsi alla rete aziendale, cioè non solo per i dipendenti ma anche per collaboratori esterni, fornitori, partner e altre terze parti: è da questi account non organici che molto spesso parte la catena di attacco. Oltre a prevedere un doppio meccanismo di accesso, con inserimento delle credenziali seguito dall’emissione di un token “usa e getta”, sarebbe opportuno limitare il più possibile i privilegi di questi account.