Banche, enti pubblici nazionali e locali, ma anche aziende di ogni tipo e singole abitazioni. Qualsiasi ambiente in cui sia presente un computer, un server, un router WiFi, uno smartphone o un oggetto di domotica può diventare bersaglio del cybercrimine, come ci racconta un nuovo studio di Ntt Security (parent company di Dimension Data), eseguito analizzando ciò che è avvenuto nel corso del 2016 su circa diecimila reti di clienti dislocati in un centinaio di Paesi nel mondo. Sono stati esaminati 3,5 trilioni di security log e 6,2 miliardi di tentati attacchi, oltre alle attività portate avanti dalle sandbox e dagli honeypot (cioè sistemi-esca, creati appositamente per attirare i criminali e raccogliere informazioni sugli attacchi) di Dimension Data.

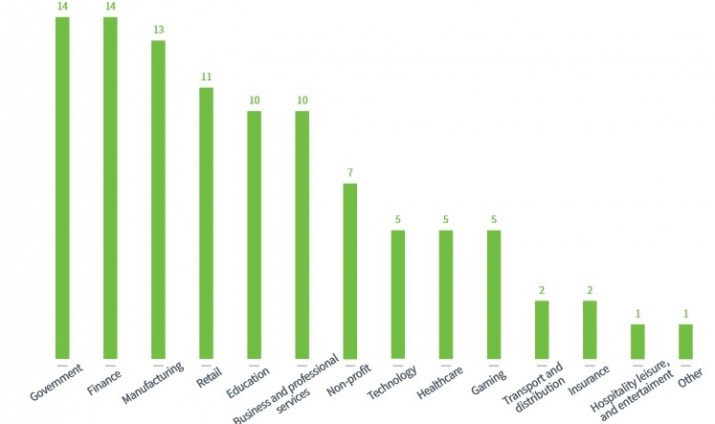

E un rapido sguardo ai dati principali del report fa capire come i cybercriminali non stiano mai con le mani in mano e come lo scenario del rischio informatico sia in continua evoluzione. Lo scorso anno, per esempio, il numero degli attacchi rivolti settore pubblico è raddoppiato, arrivando a rappresentare il 15% degli episodi complessivamente rilevati (era il 7% nel 2015). Come si spiega? È presumibile che alcuni eventi geo-politici abbiano contribuito a rendere la Pubblica Amministrazione un obiettivo più ghiotto e vulnerabile: la campagna delle elezioni presidenziali statunitense, ma anche la virata della politica di Donald Trump (più aggressiva nei confronti di Cina e Corea del Nord), il rinnovato protezionismo cinese, le sanzioni economiche di Usa ed Europa nei confronti della Russia e ancora, da quest'ultima, un continuo flusso di attacchi informatici diretti a Occidente. E non va dimenticato il crescere di un sentimento negativo in Medio Oriente, legato alla questione siriana.

“Gli enti governativi di tutto il mondo sono costantemente minacciati da attacchi sofisticati a opera di nazioni rivali, gruppi di terroristi, hacktivist e criminali informatici”, ha sottolineato Matthew Gyde, group executive security di Dimension Data. “Questo accade per via del vasto ammontare di informazioni sensibili detenute dalle agenzie governative: dai dati personali, di budget e comunicazioni sensibili fino ai risultati di intelligence. Il dato interessante è che quest’anno abbiamo assistito a numerosi incidenti correlati a minacce interne”.

Ancor più netto è stato l'incremento dei tentati danni alle aziende del settore finanziario, saliti dal 3% al 14% del totale rilevato. “I continui attacchi al comparto dei servizi finanziari non sono una sorpresa”, ha commentato Gianandrea Daverio, business unit manager security per l'Italia. “Questa aziende possiedono un ampio numero di asset digitali e dati sensibili relativi ai propri clienti. Il fatto di poter accedere a queste informazioni consente ai criminali informatici di trarre profitto dalle informazioni personali e dai dati delle carte di credito all’interno dell’economia sommersa".

Al terzo posto, fra gli ambiti più colpiti nel 2016, si piazza il comparto manifatturiero, obiettivo del 13% degli attacchi, mentre cala leggermente (11%) la percentuale del settore retail ma solo per effetto dell'accresciuto interesse per altri target. Chi opera nel retail, sottolinea Dimension Data, deve continuare a tenere gli occhi aperti, preoccupandosi soprattutto di proteggere i dati bancari degli utenti che acquistano online o tramite Pos. “Abbiamo osservato con frequenza attacchi malware e ransomware su questi sistemi”, si legge nel report.

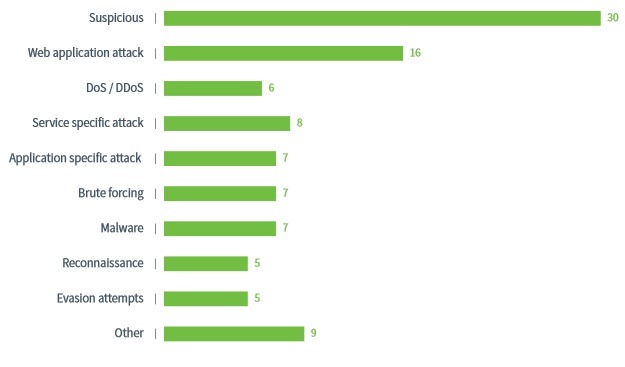

A proposito di ransomware – non citarli in uno studio sulla cybersicurezza è quasi impossibile di questi tempi –, in più di tre quarti dei casi (77%) questo genere di infezione è stata rivolta a soli quattro settori, ovvero nell'ordine i servizi professionali, gli enti pubblici, la Sanità e il retail. Rimandogono popolari, inoltre, tipologie di attacco abbastanza tradizionali, come i DdoS (Distributed-Denial-of-Service ), la compromissione delle email aziendali, il phishing (responsabile del 73% delle infezioni malware ai danni delle aziende) e il social engineering. In circa il 30% dei casi, inoltre, gli episodi osservati nel 2016 hanno riguardato attacchi rivolti all'utente finale piuttosto che a reti e server. A facilitare l'opera ai criminali ha certo contribuito l'abbondanza di vulnerabilità software diffusi in prodotti di comune utilizzo, spesso lasciati a secco di aggiornamenti. E infatti le tre “scorciatoie” più utilizzate per infettare un computer nel 2016 sono state Adobe Flash Player, Microsoft Internet Explorer e Microsoft Silverlight.

Una citazione è d'obbligo anche per Mirai, la più infausta fra le operazioni DdoS che hanno sfruttato decine di milioni di oggetti connessi (router WiFi, webcam, videocamere di sorveglianza e altro ancora) per generare inediti picchi di traffico e compromettere per ore, fra le altre cose, i servizi di Dyn. Sul totale degli attacchi IoT dell'anno scorso, il 66% è stato diretto a specifici dispositivi (come un particolare modello di videocamera), il 3% ha tentato di infettare un server Web o di altro tipo, il 2% ha provato a infettare un database.

Una notazione geografica completa il quadro del 2016. Il 63% dei cyber attacchi osservati l'anno scorso provenivano da indirizzi IP collocati negli Stati Uniti, cui seguivano quelli britannici (4%) e cinesi 3%. E la dominanza a stelle e strisce è presto spiegata: gli Usa vantano la maggior concentrazione mondiale di data center utilizzati per erogare servizi cloud e in queste infrastrutture, solitamente usufruibili a basso costo e con vantaggi di stabilità del servizio, i criminali trovano un ottimo trampolino di lancio per i propri attacchi.