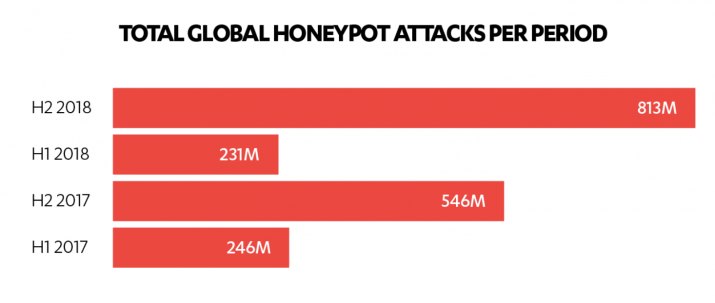

Il traffico Web di natura cybercriminale, considerando sia le attività di ricognizione e preparazione sia gli attacchi veri e propri, l’anno scorso si è impennato. Più precisamente, il traffico malevolo osservato da F-Secure nel secondo semestre 2018 attraverso la rete dei suoi honeypot (sistemi hardware e software che fungono da “esca”) è quadruplicato rispetto al primo semestre dell'anno e aumentato di un terzo rispetto al secondo semestre 2017.

Non un episodio casuale, ma una tendenza che preoccupa. E fra le tendenze inglobate in quella più generale di crescita della cybercriminalità ce n’è una su cui anche F-Secure, al pari di molte società sue concorrenti, punta il dito: si sfruttano e si sfrutteranno sempre di più gli oggetti connessi dell’Internet of Things, sia come bersaglio finale sia come vettore d’attacco.

Infatti nella seconda metà del 2018 la maggior parte del traffico malevolo osservato viaggiava sul protocollo Telnet, fatto attribuibile al crescente numero di dispositivi IoT in uso. Tra inizio luglio e fine dicembre ben l’83% del traffico è passato dalla porta TCP 23, che viene utilizzata per Telnet. Dopo questo protocollo, il principale canale d’attacco nei sei mesi è stata la compromissione del Web Server. Non stupisce più di tanto, ormai, scoprire che il 99,9% del traffico malevolo registrato dagli honeypot sia opera di bot, malware e altri strumenti automatizzati. In particolare, sta crescendo il fenomeno di quelli che F-Secur chiama “thingbot”, cioè dispositivi Internet of Things come router e webcam, che vengono infetatti e usati all’interno di una botnet.

L’anno scorso nel mappamondo del crimine informatico c’è stato qualche cambiamento. Dagli Stati Uniti, e non più dalla Russia, ha avuto origine la porzione maggiore di traffico IP malevolo, e con netto vantaggio sugli altri Paesi. Seguono, appunto, la Russia e, non troppo distanziata, l’Italia e ancora Regno Unito e Germania. Il dato geografico va però preso con le pinze ed è in parte conseguenza della densità di infrastrutture di telecomunicazione in un dato mercato: i criminali solitamente indirizzano i loro attacchi attraverso i proxy per evitare il rilevamento, e possono usare reti Vpn, Tor oppure server o reti compromessi. Queste manovre di distrazione servono non solo per operazioni di cyberspionaggio ma anche per lanciare attacchi DDoS e diffondere malware.

Più facilmente interpretabile, invece, è il dato sulla destinazione geografica degli attacchi. Gli Stati Uniti sono non solo la prima origine ma anche il primo bersaglio, con 25 milioni di attacchi rilevati nel semestre. Seguono Canada, Repubblica Ceca, Italia e Austria.