Minima spesa, massima resa: potrebbe essere questo il motto che riassume lo scenario del crimine informatico del 2024. Dai monitoraggi di Cisco Talos, che l’anno scorso ha raccolto 886 miliardi di eventi di security al giorno (provenienti da 46 milioni di dispositivi e da 93 Paesi) emerge che lo scorso anno gli attori malevoli hanno privilegiato la modalità stealth, la semplicità e l’efficienza, abbandonando in gran parte l’uso di malware personalizzati e lo sfruttamento di vulnerabilità zero-day. Hanno preferito tecniche collaudate, di efficacia dimostrata, e questo a detta di Cisco evidenzia che è più cruciale che mai, per le aziende, assestare le fondamenta della propria sicurezza informatica.

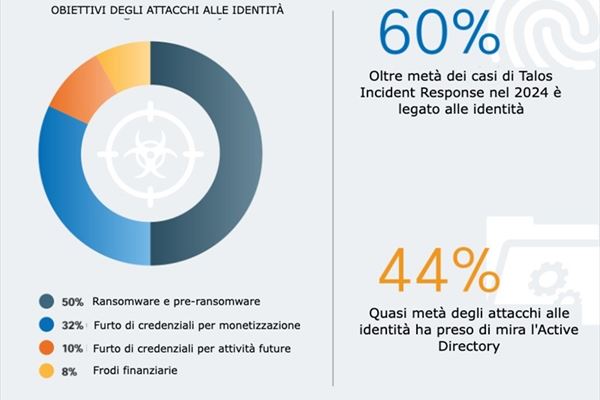

Tra gli episodi gestiti dal team di risposta agli incidenti di Cisco Talos, il 60% dei casi riguardava attacchi alle identità (e, in questi insieme, nel 44% dei casi era coinvolta l’Active Directory). Spesso sono state usate tecniche come il furto e l’abuso di credenziali, di sessioni Api o di certificati digitali nelle principali fasi dell’attacco, come nell’accesso iniziale, nel movimento laterale e nell’escalation di privilegi.

Tra gli attacchi legati all’identità, uno su cinque ha coinvolto applicazioni cloud e ha puntato alle API (Application Programming Interface) per accedere ai dati sensibili. Negli attacchi ransomware, in tre casi su quattro i criminali informatici hanno sfruttato account validi per ottenere l'accesso iniziale.

Gli attacchi basati sull’identità non sono certo un fenomeno nuovo, anzi sono un tema ricorrente nelle statistiche dei vendor di sicurezza informatica (per esempio nell’ultimo report di Crowdstrike). Cisco fa notare come sia difficile contrastare il problema: se i ransomware o gli episodi DDoS non possono passare inosservati per lungo tempo, è ben diverso il caso di una violazione che parte da un accesso apparentemente legittimo, fatto con credenziali valide. Gli attacchi alle identità continuano a proliferare perché sono difficili da rilevare ma relativamente facili da portare a compimento, e perché possono mirare a una potenziale superficie d'attacco sempre più estesa (tra applicazioni cloud, dispositivi mobili e Internet of Things). Inoltre, come già evidenziato, sono spesso la porta d'accesso da cui raggiungere altri obiettivi, tramite spostamento laterale e scalata dei privilegi.

Un’altra tendenza del 2024 è stata lo sfruttamento di vulnerabilità datate, se non vecchie. In quasi metà degli incidenti trattati dall’Incident Response di Cisco Talos erano coinvolti software vulnerabili (non corretti da patch o non aggiornati), pratiche di autenticazione debole o configurazioni errate.

Non a sorpresa, i settori verticali più colpiti sono stati la sanità e l’istruzione, ovvero ambiti dove è facile trovare dispositivi e software non proprio allo stato dell’arte, anche per colpa di budget da dedicare alla cybersicurezza un po’ ristretti. Ma la colpa, sottolinea Cisco, è anche dell’eccesso di burocrazia che rallenta le iniziative di aggiornamento tecnologico.

"Il report annuale di Cisco Talos per il 2024 mette in luce l'evoluzione delle minacce informatiche, con un focus sugli attacchi mirati all'identità e sull'abuso dell'autenticazione multifattore”, ha commentato Renzo Ghizzoni, country leader sales security di Cisco Italia. “Le tecniche di social engineering, potenziate dall'uso dell'intelligenza artificiale generativa, hanno reso gli attacchi più complessi e pericolosi. Inoltre, il fatto che gli hacker siano riusciti a disabilitare le soluzioni di sicurezza nel 48% degli attacchi ransomware evidenzia quanto sia importante rafforzare le difese per affrontare minacce sempre più sofisticate”.

Il futuro del rischio cyber secondo Cisco

Per il prossimo futuro, Cisco evidenzia due tendenze emergenti da tenere d’occhio. La prima, e qui nessuno si stupirà, riguarda il ruolo dell’intelligenza artificiale. In realtà, le molte attese del recente passato su un’esplosione dei suoi utilizzi malevoli non si sono realizzate, o meglio nel 2024 gli attori cybercriminali hanno sfruttato l’AI per potenziare tecniche di attacco più o meno tradizionali, magari per diventare più veloci ed efficaci su larga scala. Non hanno, però, rivoluzionato le proprie tattiche.

Gli strumenti basati su Large Language Model, per esempio, sono stati usati per creare campagne di social engineering e per automatizzare parti della catena di attacco. Per il 2025, comunque, Cisco si aspetta un più ampio utilizzo dell’intelligenza artificiale per scopi malevoli e inoltre ipotizza la possibilità di compromissioni in cui le infrastrutture e i modelli di AI saranno il bersaglio, e non lo strumento.

La seconda previsione di Cisco riguarda, all’opposto, la persistenza degli attacchi tesi a sfruttare le vulnerabilità di reti, applicazioni front-end, applicazioni cloud, sistemi hardware e software non aggiornati. Insomma, si continuerà con la logica “minima spesa, massima resa”, contando sul fatto che le aziende faticano ad accorgersi delle vulnerabilità dei propri ambienti IT, sempre più frastagliati ed estesi.

Fonte: Cisco Talos, "2024 Year in Review", aprile 2025

I “fondamentali” della cybersicurezza

Se quello della visibilità resta un problema diffuso, la buona notizia è che seguendo alcune buone pratiche si possono notevolmente ridurre i rischi di attacchi basati sulle identità. La logica di fondo è che le buone pratiche di cybersicurezza dovrebbero essere applicate a livello di rete.

Cisco consiglia, innanzitutto, adottare correttamente l’autenticazione multifattoriale e di usare la segmentazione della rete per limitare i potenziali impatti di un attacco (arginando, per esempio, i tentativi di movimento laterale). Le configurazioni di sistemi e account andrebbero conservate centralmente e inviate ai dispositivi tramite meccanismi push.

Tra le best practice, Cisco suggerisce anche di estendere la crittografia a tutto il traffico dati di monitoraggio e configurazione. Di fronte alle insidie del social engineering, invece, la migliore contromisura è puntare sulla formazione dei dipendenti per migliorare la loro capacità di accorgersi dei tentativi di truffa.