Anche il cybercrimine ha i suoi “classici”, metodi sempreverdi che resistono alla prova del tempo pur con l’ovvio obbligo di aggiornarsi. L’esempio più evidente è quello degli attacchi DDoS, Distributed Denial-of-Service: un fenomeno storico, che continua a mutare e a sviluppare nuove capacità. Arbor Networks e Kaspersky Lab ne hanno scattato due diverse fotografie. Per Arbor si tratta, in realtà, dell’undicesima fotografia scattata con cadenza annuale, il “Worldwide Infrastructure Security Report”, che per questa edizione ha raccolto l’opinione di circa 350 fra operatori Tier 1, Tier 2/3, società di hosting, provider mobili, aziende e altri tipi di operatori di rete di tutto il mondo, oltre a organizzazioni del settore pubblico e scolastico.

Ebbene, nel giro di un anno, fra il novembre del 2014 e quello del 2015, gli intervistati hanno osservato una crescente complessità degli episodi DDoS subiti: il 55% ha registrato attacchi multi-vettore diretti simultaneamente contro infrastrutture, applicazioni e servizi, percentuale in aumento rispetto al 42% dell’anno precedente, mentre il 93% ha rilevato attacchi diretti contro il layer applicativo. All’interno di quest’ultima categoria, il servizio più comunemente colpito è ora il Dns, anziché l’http.

“Uno scenario di minacce in costante evoluzione è ormai un dato di fatto accettato dalle persone che abbiamo interpellato per questo studio”, ha dichiarato Darren Anstee, chief security technologist di Arbor Networks. “Il report getta luce sulle problematiche che gli operatori di rete di tutto il mondo stanno affrontando, e sottolinea come la tecnologia sia solo una parte dell'intera questione dal momento che la sicurezza è un elemento umano, con avversari capaci e attivi su entrambi i fronti”.

Oltre alla complessità, cresce anche la dimensione media degli attacchi: nei dodici mesi osservati, il record va a un assalto DDoS da 500 Gbps, poi seguito da altri attivati a 450 Gbps, 425 Gbps e 337 Gbps. Ed è soprattutto interessante notare come, attraverso le undici edizioni del “Worldwide Infrastructure Security Report” e dunque in undici anni, le dimensioni massime di attacco siano cresciute di oltre 60 volte.

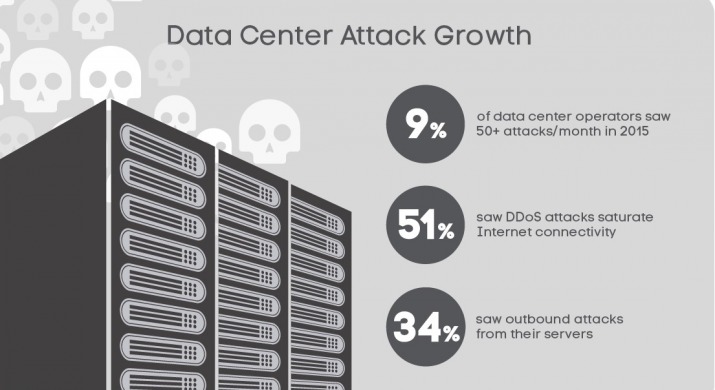

Arbor evidenzia poi un risvolto della crescente popolarità del cloud. Due anni fa, gli attacchi lanciati contro servizi basati su nuvola erano stati osservati dal 19% degli intervistati, mentre l’anno scorso la percentuale era salita al 29% e quest'anno ha raggiunto il 33%. In particolare, nell’ultima edizione del report il 51% degli operatori di data center ha registrato attacchi DDoS che hanno provocato la saturazione della connettività Internet disponibile. Sono anche aumentati, dal 24% al 34% in un anno, i data center che hanno visto attacchi in uscita lanciati da server ospitati sulle proprie reti.

Nuovi metodi da sfruttare

Se Arbor parla di gigantismo del fenomeno DDoS, Kaspersky Lab punta l’attenzione su un altro elemento, cioè la “tenacia” degli attacchi. Fra quelli osservati nel quarto trimestre del 2015, spicca un episodio basato su botnet durato ininterrottamente per più di due settimane: precisamente per 371 ore, ovvero per 15 giorni e mezzo. Il record del 2015. Kaspersky concorda, inoltre, sul fatto che stiano aumentando gli attacchi definibili come “complessi”: fra secondo e quattro trimestre del 2015 la percentuale è passata dallo 0,7% al 2,5% del totale monitorato. Sebbene il numero degli attacchi sia in calo, la loro pericolosità è in ascesa. Nel medesimo periodo, le botnet Linux sono invece passate dal 45,6% al 54,8% dei casi di DDoS osservati in un trimestre.

Tra i fenomeni emergenti, Kaspersky cita la ricerca di nuovi metodi, lo sfruttamento dell’Internet of Things e delle piattaforme Web. Nell’ultimo spicchio del 2015, per indirizzare traffico verso i siti presi di mira e mandarli in tilt, i criminali hanno utilizzato server dei nomi NetBios, servizi Rpc di controller di dominio connessi attraverso una porta dinamica e server di gestione delle licenze Wd Sentinel. Non sono mancati gli attacchi basati sull’Internet delle cose, come quello – scoperto da Kaspersky – in cui i criminali sfruttavano una botnet composta da 900 telecamere Cctv sparse per il mondo. Altro bersaglio colpito con successo è stato Wordpress: l’assalto, basato sull’iniezione di codice JavaScript e sull’utilizzo di connessioni criptate Https, è durato dieci ore e ha avuto un potenza di 400 Mbit al secondo.

“Possiamo notare che la complessità e la potenza degli attacchi DDoS non sono diminuiti nel tempo, sebbene il numero delle risorse attaccate sia calato”, ha commentato Morten Lehn, managing director di Kaspersky Lab. “Sfortunatamente, i DDoS rimangono tool utili ed economici per i cybercriminali in quanto persistono ancora vulnerabilità software che i criminali possono sfruttare per penetrare nei server. Inoltre, gli utenti che non proteggono i propri dispositivi aumentano le probabilità di infezione”.

Strategie di difesa

Le tecnologie che dovrebbero proteggere dal Distributed Denial-of-Service non sempre sono efficaci. Come evidenzia Arbor Networks, durante gli attacchi DDoS spesso i firewall smettono di fare il loro dovere e addirittura risultano le prime vittime, esaurendo la loro capacità di tenere traccia delle connessioni. E possono, oltretutto, aggiungere tempi di latenza in rete. Nell’indagine del 2015 oltre metà degli intervistati ha registrato malfunzionamenti dei firewall in conseguenza di attacchi DDoS, un dato in aumento rispetto al terzo dell'anno precedente.

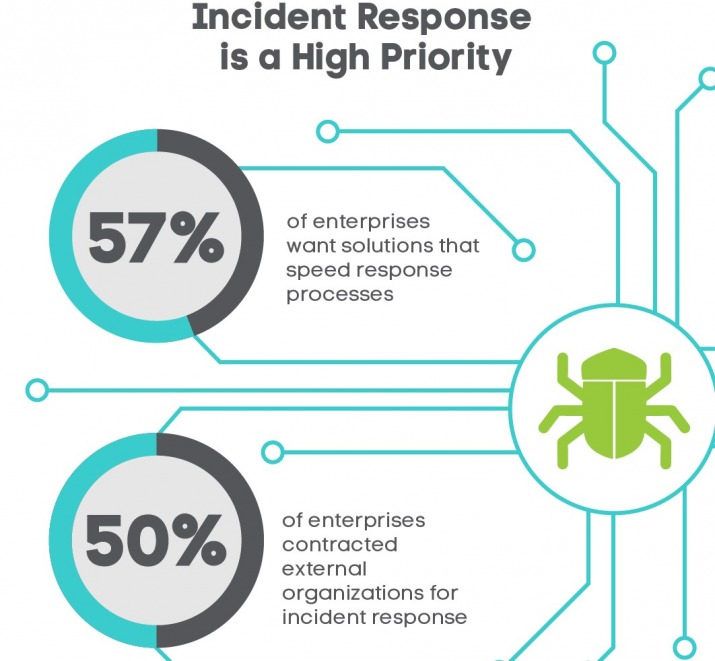

Come difendersi, dunque? A detta dell’indagine di Arbor, il 57% delle aziende intende dotarsi di soluzioni capaci di velocizzare i processi di risposta in caso di incidente, mentre tra i service provider è già prevalente la convinzione di essere a buon punto in questo percorso. Un terzo dei fornitori di servizi, infatti, ha ridotto a meno di una settimana i tempi necessari a rilevare un attacco Apt (Advanced Persistent Threat) sulla propria rete, il 50% circa ha affermato che tra il rilevamento e il contenimento intercorre meno di un mese. Per affrontare gli incidenti, metà delle aziende si affida a servizi gestiti e all'assistenza in outsourcing, mentre fra i service provider solo il 10% decide di commissionare in esterno queste attività.