L’email è il porto sicuro dei cybercriminali. Una destinazione facile, planetaria e capillare, una porta aperta su dispositivi personali e aziendali, uno strumento che permette di sparare nel mucchio così come di mirare a bersagli specifici. Non necessariamente si arriverà alla meta finale, a un furto di dati o di denaro, ma tentare attacchi tramite posta elettronica è ancora molto proficuo. Come segnalato da Darktrace nel suo ultimo report dedicato agli attacchi informatici (“Cyber AI: An Immune System for Email”), quelli che hanno origine dalle caselle di posta veicolano il 94% delle minacce esistenti. E non sempre è facile accorgersi delle truffe.

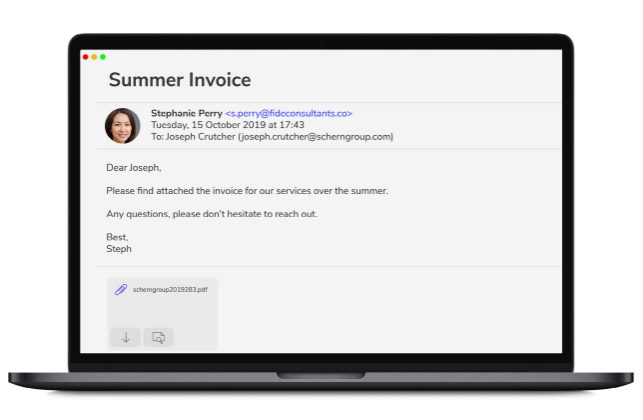

Per quanto “tradizionali”, gli attacchi compiuti tramite email sono tuttavia in continua evoluzione.Una tecnica sempre più usata per attaccare le aziende quella dell’account takeover: i criminali ottengono le credenziali di accesso di una casella di posta e la usano per inviare messaggi ad altre vittime, per esempio colleghi o clienti. Nella variante detta supply chain account takeover, per esempio, ci si spaccia per un fornitore con cui i dipendenti di quell’azienda intrattengono abituali scambi di email: è un modo per conquistare la fiducia dell’utente e abbassare la sua soglia di allerta, per per indurlo a compiere delle azioni (inclusi bonifici, acquisti, installazione di programmi).

Tra le nuove tendenze c’è poi lo spear-phishing creato con il minimo della fatica, ricorrendo all’intelligenza artificiale per generare automaticamente messaggi che imitano lo stile di scrittura dei contatti personali, dei colleghi, dei fornitori della vittima.

Il payload è servito

Un terzo tipo di attacco particolarmente insidioso è quello che associa lo spear-phishing alla consegna di payload che installano software dannoso. Darktrace cita l’esempio di un un’università di Singapore bersagliata da messaggi di posta spacciati per notifiche di WeTransfer e contenenti un link malevolo. Le email utilizzavano domini innocui, non riportavano negli header dei segnali evidenti di un mittente diverso da WeTransfer e non lasciavano trasparire che il link conducesse a un payload dannoso. Grazie a queste accortezze, l’attacco ha aggirato i sistemi di sicurezza signature-based in dote all’università e avrebbe anche potuto superare sistemi di sandboxing e analisi euritica.

Non sempre serve un malware

Va anche detto che non necessariamente, anzi, quasi mai, le email malevole contengono dei malware: accade solo nel 2% dei tentativi di attacco. Molto più spesso si tenta di ingannare la vittima, inducendola a compiere delle azioni esterne alla posta elettronica, per esempio delle transazioni bancarie. Questo è, per esempio, il caso degli attacchi di social engineering, in cui gli aggressori fingono di essere qualcun altro (la tecnica è detta “impersonificazione”) per richiedere un’azione al destinatario.

Darktrace racconta di aver individuato all’interno di una multinazionale del settore tecnologico un attacco rivolto a una trentina di dipendenti, nel quale il mittente fingeva di essere un dirigente dell’azienda. L'oggetto di ogni email era personalizzato includendo il nome del destinatario, mentre il mittente era un indirizzo Gmail con un nome di dominio molto somigliante a quello dell’executive.

Vero o falso?

C’è un aspetto comune a queste differenti tecniche di attacco via email: per tutti noi sta diventando sempre più difficile distinguere il vero dal falso. I tentativi di truffa diventano più sofisticati e, complici la fretta e l’intasamento a cui sono sottoposte le inbox personali e aziendali di molti, i criminali sanno di poter contare su errori, ingenuità o distrazioni.

“I sistemi di controllo tradizionali, come gli antivirus standard basati sulla reputazione e sulle signature come e l’anti-spam, possono funzionare per le campagne diffuse ma non sono abbastanza efficaci contro gli attacchi più mirati, sofisticati e avanzati”, ammonisce Peter Firstbrook, analista vicepresidente di Gartner. “Oggi più che mai, nella progettazione dei sistemi di sicurezza della posta elettronica, è necessario un cambiamento di mentalità per stare al passo con l’evoluzione del panorama delle minacce in rete".