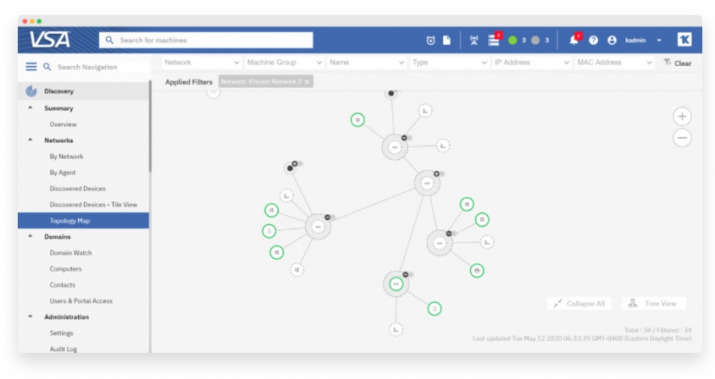

Il gigantesco attacco ransomware a Kaseya è l’ennesimo, eclatante caso di incidente informatico che ha avuto immediate e gravi ripercussioni. Da molti è stato definito, anzi, come il più grande attacco ransomware della storia, ancor peggiore di quello di Wannacry. Kaseya è una società software di Miami che sviluppa Vsa, un programma di monitoraggio remoto che (ironia della sorte) dovrebbe servire proprio a garantire maggiore sicurezza ai sistemi informatici aziendali, controllando il loro buon funzionamento e gestendo l’installazione delle patch.

Una falla di questo programma venerdì scorso ha consentito al già noto gruppo cybercriminale REvil di scagliare un attacco crittografico che ha colpito direttamente centinaia di aziende clienti di Kaseya, tra cui un operatore ferroviario, una catena farmaceutica e una catena della Gdo in Svezia. Secondo il Wall Street Journal, le aziende colpite indirettamente dal ransomware sarebbero però molte di più: circa 36mila, ovvero tutti i clienti di Kaseya a cui la società ha consigliato di spegnere i propri server in via precauzionale. Tra di essi, anche molti Managed Service Provider.

Kaseya ha ammesso di essere stata vittima di un "cyberattacco sofisticato", spiegando però che "grazie alla rapida riposta del nostro team, crediamo che sia localizzato in un numero molto piccolo di clienti on-premise". Sabato la software house ha poi fatto sapere di aver ricostruito completamente l’attacco e di essere al lavoro per il ripristino dell’operatività. Un importante alert, riportato in grassetto sul sito Web dell'azienda, recita così: "Siamo stati consigliati dai nostri esperti esterni che i clienti colpiti da ransomware che ricevono un messaggio dagli attaccanti non devono cliccare su nessun link, perché potrebbero essere usati come arma".

L’operazione rivolta a Kaseya rientra nella casistica degli attacchi di supply chain, nei quali i cybercriminali sfruttano una vulnerabilità presente all’interno di una tecnologia per colpire gli utilizzatori finali e diffondere su larga scala il ransomware, così da estendere le richieste di riscatto e i guadagni. "I modelli di attacco nella compromissione della soluzione Kaseya Vsa”, ha commentato Lavi Lazarovitz, direttore senior Cyber Research dei CyberArk Labs, “ricordano la campagna Cloud Hopper, un attacco di phishing portato a un endpoint che ha avuto successivamente ripercussioni su centinaia di aziende che avevano rapporti con i cloud provider violati. Nel caso specifico di una vittima, il ciclo di attacchi è durato almeno cinque anni”.

CyberArk fa notare che l’attacco a Kaseya è emblematico del modo in cui, attualmente, molti criminali informatici si stanno concentrando sulla compromissione di software, processi e relazioni basate sulla fiducia. Prendere di mira servizi fidati consente agli hacker di sfruttare le autorizzazioni e gli accessi che vengono concessi.

Chi sono gli autori dell’attacco a Kaseya

Gruppo di orgine russa, REvil è già noto per precedenti attacchi ransomware di grandi proporzioni, come quello al colosso della produzione di carne Jbs. In passato il gruppo ha preteso riscatti da milioni di dollari e questa volta ha alzato il tiro: in una nota diffusa sul deep Web, ha dichiarato che avrebbe svelato la chiave software universale di decrittazione, utile per riportare in chiaro tutti i sistemi colpiti, in cambio di 70 milioni di dollari in criptovaluta.

Secondo Kevin Reed, chief information security officer di Acronis, si tratterebbe però di un bluff: “Per quanto ne sappiamo, i sistemi di REvil coinvolgono un alto grado di automazione, le persone fisiche sono coinvolte solo se una vittima vuole negoziare il prezzo. Quindi, potrebbero non avere davvero bisogno di scalare per coprire la ‘coda lunga’ dei riscatti di 45.000 dollari. La vittima paga a un portafoglio Bitcoin predefinito, loro rilevano il pagamento e rilasciano la chiave di decrittazione senza coinvolgere nessuno. Penso che l'offerta di un decrittatore universale sia una trovata pubblicitaria. Se davvero hanno criptato un milione di sistemi, assumendo 1.000 sistemi per vittima, si è nell'ordine di 1.000 vittime. Con una media di 45.000 dollari per vittima - era la loro tariffa standard in questo caso – si arriva a 45 milioni di dollari. Sì, alcune vittime sono state prese di mira individualmente e hanno ricevuto richieste di riscatti più alti, ma dubito che si raggiungano i 70 milioni di dollari”.