Oltre alle bufale sul coronavirus (come quella sul presunto “giovane ricercatore di Shenzhen” che invita a bere té caldo per eliminare l’infezione), in queste settimane stanno circolando sulle caselle email di tutto il mondo messaggi di phishing, che promettono informazioni e rivelazioni sul virus del covid-19 puntando invece a infettare dispositivi o a rubare dati. Il problema era stato segnalato da Kaspersky già a fine gennaio, con la scoperta di alcune campagne di spam tese all’installazione di malware, e il fenomeno si è allargato prepotentemente nelle settimane successive con altre campagne, proliferate in parallelo all’escalation dei contagi e della paura.

Anche i ricercatori di Check Point, nel “Global Threat Index” del mese di gennaio, descrivono la circolazione di email malevole che, con il pretesto di dare informazioni sul coronavirus, invitano a scaricare allegati o a cliccare su link: facendolo si incappa in Emotet, noto trojan bancario, usato anche per diffondere ransomware. Quest’ultimo nel mese di gennaio ha in qualche modo raggiunto il 18% delle aziende italiane, percentuale superiore alla media dei mesi precedenti.

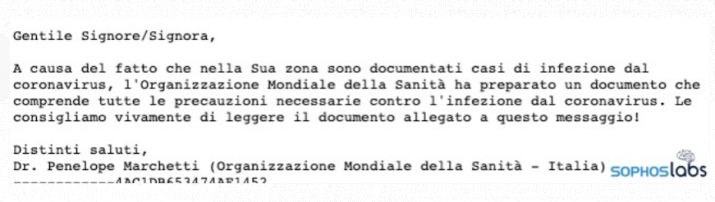

Risale a questa settimana, invece, la scoperta da parte dei SophosLabs (la divisione ricerca di Sophos) di un nuovo attacco di spam indirizzato agli utenti italiani: il messaggio di posta si presenta come inviato dall’Oms o da altra autorità in campo sanitario e include un link a un documento che si spaccia per una lista di precauzioni da adottare per prevenire l’infezione, mentre in realtà contiene un malware Trickbot. Il meccanismo è quello, ben oliato, che prevede l’uso di spambot per inviare il messaggio, di un allegato Word e il di un dropper del JavaScript. L’identica metodologia è stata usata dai cybercriminali per la campagna Trickbot che ha imperversato per almeno sei mesi.

“Gli hacker dietro a Trickbot sono presumibilmente molto esperti”, spiega Chester Wisniewski, principal research scientist di Sophos, “e hanno capito come sfruttare al meglio le paure legate ad eventi di attualità, come l’allarme Covid-19, per indurre gli utenti a cliccare su link solo apparentemente innocui. Sebbene al momento questo nuovo attacco sia rivolto ad utenti italiani, è possibile prevedere che si propagherà anche in altri paesi in cui l’impatto del nuovo coronavirus è molto forte. Il miglior approccio per evitare questo tipo di cyber-attacco è disattivare le macro ed essere particolarmente diffidenti nei confronti di inviti a cliccare link ed email provenienti da mittenti sconosciuti”.