Il rischio cibernetico sembra essere uno dei pericoli più sottovalutati dalle aziende italiane e, fatto ancora più grave, anche dalle stesse funzioni che dovrebbero supportare il management nel valutare e nel gestire in modo adeguato i rischi nelle scelte strategiche e operative. Ma la trasformazione digitale e il fiorire di nuovi trend e tecnologie, come l’IoT e il cloud, stanno rendendo lo scenario sempre più complesso e potenzialmente pericoloso. Come viene gestito oggi il rischio cibernetico dalle imprese del nostro Paese? Deloitte e The Innovation Group (Tig) hanno effettuato un’indagine su un campione di 52 aziende della Penisola appartenenti a diversi settori di mercato proprio per approfondire questi aspetti.

La ricerca, intitolata “Cyber Risk Management Survey 2015”, ha evidenziato una forte preminenza della funzione Ict nella gestione delle tematiche legate ai cyber risk, ancora percepiti soprattutto come rischi prettamente informatici. Ma, sottotraccia, si registra una positiva tendenza da parte del top management a identificare modalità di valutazione sempre più complete, quantitative e che riescano soprattutto a descrivere meglio gli impatti reali sul business.

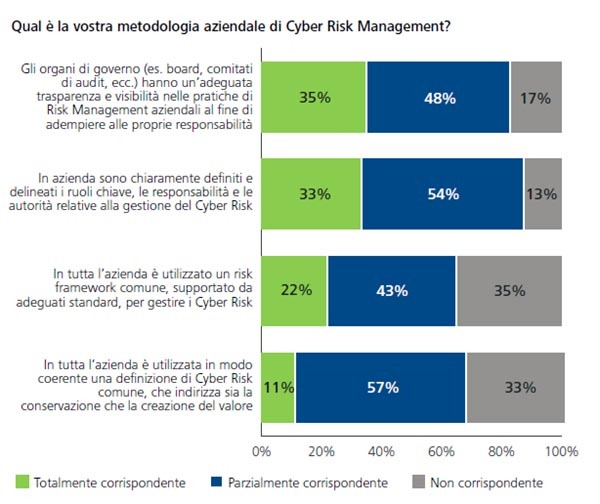

Secondo la survey, una delle priorità è l’introduzione di figure professionali di vertice in grado di gestire in modo adeguato la sicurezza, anche attraverso l’adozione di framework strutturati: queste soluzioni sono infatti oggi sfruttate ancora poco, soltanto dal 35 per cento delle imprese intervistate.

Fonte: Cyber Risk Management Survey 2015

Nella maggior parte dei casi, quindi, ci si trova di fronte ancora a delle dichiarazioni di intenti e non a delle roadmap pronte per essere implementate. Il 12 per cento delle organizzazioni, per esempio, conferma di aver istituito un comitato specifico per discutere i rischi cyber, mentre il 39 per cento delle aziende li gestisce nell’ambito di altri gruppi di lavoro (Comitati Risk & Compliance/CdA) e i momenti di “confronto” con il board sono limitati.

I team vedono, in quattro situazioni su dieci, la presenza di un chief information security officer (Ciso) e in questi casi il 67 per cento di loro riporta direttamente al Cio. Solo pochissime volte (18%) sono stati identificati Kri (key risk indicator) per la misurazione del rischio cyber, oppure metriche allineate con il business (19%) e documentate periodicamente. Circa la metà degli intervistati dichiara di avere un programma di sicurezza come parte integrante dell’enterprise risk management aziendale.

Gli obiettivi che le organizzazioni vorrebbero raggiungere nei prossimi tre anni sono diversi, ma a spiccare su tutti è il “miglioramento della consapevolezza degli utenti finali sul fronte della sicurezza” (67% del campione), seguito dall’implementazione di un “framework di cyber risk management” (49%) e dallo “sviluppo/miglioramento delle capacità di risposta agli incidenti” (44%).

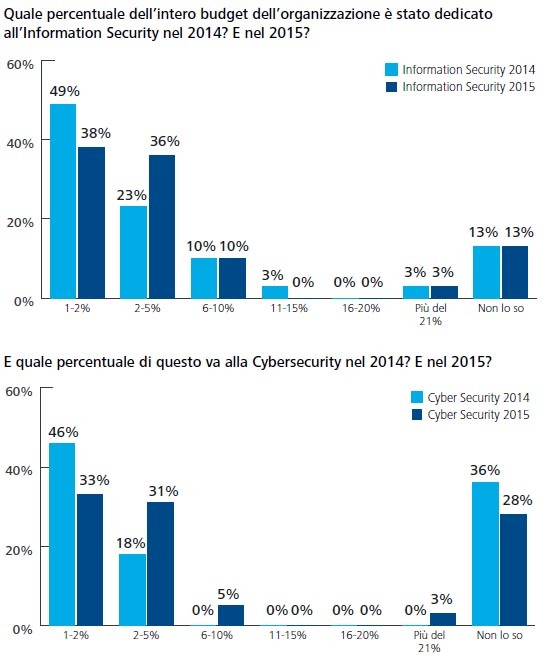

Fonte: Cyber Risk Management Survey 2015

Utenti e dati al centro dell’attenzione

“È ovvio che il vero anello debole di tutta la catena della sicurezza è nella maggior parte dei casi l’utente”, spiega a Ictbusiness Vittorio Bitteleri, Head of Sales & Channel for Enterprise Security di Symantec. “Le persone andrebbero formate con programmi ad hoc, soprattutto quelle che hanno responsabilità nei settori più critici, come può essere la gestione dei conti correnti di una banca”.

Ma le aziende, soprattutto quelle più piccole, devono ancora convincersi completamente dell’importanza di un approccio integrato alla sicurezza. “In Italia c’è molto lavoro da fare e, di conseguenza, anche un grande mercato da sviluppare”, aggiunge Bitteleri. “Le imprese devono rendersi conto che non è possibile disporre di competenze interne per affrontare in modo adeguato queste tematiche. Servono soluzioni esterne e in co-sourcing. Come Symantec stiamo lavorando per fare awareness anche in questa direzione”.

Secondo il report di Tig e Deloitte, però, gli aspetti di cibersicurezza si stanno progressivamente inserendo all’interno della vita aziendale. Per esempio, gli investimenti relativi stanno crescendo da valori pari all’uno e al due per cento del totale budget Ict verso il 3-5%. Sono ancora poche comunque le imprese (una su dieci) che superano il 6 per cento. Ma, sottolinea la ricerca, i valori potrebbero essere sottostimati se si valutasse anche l’area IoT, dove è necessaria una crescita di competenze.

“L’importante è mettere al centro della strategia la sicurezza del dato, perché ormai le reti aziendali non hanno più un perimetro definito”, sottolinea Bitteleri. “È sufficiente valutare l’informazione e la sua caratteristica: se è confidenziale non deve uscire, a prescindere che si trovi on-premise o in cloud. Quindi, e questa è l’idea di Symantec, i clienti che per esempio dispongono già di funzionalità di data loss prevention in locale possono poi estendere queste regole anche sul cloud, in automatico: la cosa fondamentale è concentrarsi sul dato e non sulla sua localizzazione”.

Vittorio Bitteleri, Head of Sales & Channel for Enterprise Security di Symantec

E la stessa nuvola rappresenta sia un’opportunità sia un rischio aggiuntivo, se l’ambiente non viene protetto in maniera sufficiente. “Oggi sarebbe però impensabile ottenere livelli di sicurezza così elevati senza il cloud, dove si possono simulare situazioni reali per far ‘detonare’ le minacce e i malware senza rischi”, commenta Bitteleri. “Le imprese non possono attrezzarsi con simili ambienti di test, che sono costosi e da manutenere. Inoltre, il valore aggiunto della cibersicurezza è la quantità di informazioni che si collezionano e con la quale si possono fare analisi e correlazioni”.

Come detto, al centro delle strategie di sicurezza deve esserci la protezione del dato. A cui si aggiunge una corretta gestione delle identità: anche in questo caso, non è importante sapere a quale entità corrisponda realmente l’id. “Potrebbe essere una persona fisica, così come un oggetto connesso o un servizio. Al centro di tutto va però messo il concetto di identità digitale e la sua gestione”, spiega Elio Molteni, Senior Solution Strategist, Ca Technologies. “Non può esserci trasformazione digitale senza una chiara strategia di digital identity”.

Ma, al tempo stesso, la sicurezza non deve essere così invadente da limitare l’esperienza utente. “Deve essere un abilitatore, in grado di offrire un livello di protezione ancora maggiore senza porre un freno all’usabilità. Il cloud e altre tecnologie, se bene utilizzate, possono agevolare e semplificare tutto il processo”, commenta Molteni. “È lampante l’esempio del Sistema Pubblico di Identità Digitale, noto come Spid. Ca è presente in due dei tre identity provider italiani (Telecom, Poste e Infocert, ndr) con la propria tecnologia di identity and access management”.

Ad oggi, alcune aziende stanno cercando di diventare id provider, anche se in numero limitato, mentre la maggior parte sta collaborando con l’Agid per accreditarsi come fornitore di servizi sfruttando l’identità dell’id provider. “L’obiettivo di Ca è cogliere questa grande possibilità di mercato, offrendo soluzioni riguardanti la gestione delle identità e l’autenticazione”, sottolinea Molteni.

Elio Molteni, Senior Solution Strategist, Ca Technologies Italia

Andando oltre i confini italiani, due grandi opportunità a livello europeo per le aziende sono le nuove normative comunitarie Payment Services Directive (Psd2) e la riforma della privacy dei dati. “Anche in questi casi, la tecnologia diventa un fattore abilitante, garantendo alti livelli di protezione per il sistema dei pagamenti bancari e per la riservatezza delle informazioni dei cittadini”, conclude Molteni. “Ca in questi casi offre soluzioni di Api security e di Api management, oltre che sistemi per gli amministratori e per l’identity management”.