Non è un mistero che gli attacchi informatici alle industrie sono in continua crescita, sull’onda della progressiva digitalizzazione delle operazioni di produzione e supply chain. Le debolezze dei sistemi di Operational Technology (OT) e le loro connessioni con l’IT sono un’ulteriore leva da sfruttare. Una conferma giunge da un nuovo report dell’Ics Cert di Kaspersky (“Ics Threat Landscape”, l’acronimo sta per Industrial Control System): l’anno scorso oltre il 40% dei sistemi OT è stato colpito da malware.

Nel solo semestre di giugno-dicembre le soluzioni di sicurezza Kaspersky hanno bloccato malware appartenenti a 7.684 famiglie diverse all’interno di sistemi per l’automazione industriale, un numero che segna un incremento del 6% su base semestrale e del 50% su base annua. La crescita è stata trainata però soprattutto da due settori, quello automobilistico (con un +4,6% di attacchi su base semestrale) e quello energetico (+1%), mentre negli altri ambiti la quota di sistemi Ics colpiti nella seconda metà del 2022 è calata.

Nel complesso, il 2022 è stato l’anno con la più alta percentuale di computer OT colpiti da malware. I maggiori vettori di attacco per i sistemi Ics sono stati la rete Internet (il 24% ha subìto un assalto tramite questo canale), i client di posta elettronica (7,9%) e i dispositivi Usb rimovibili (5,2%).

“Nel complesso, il 2022 si distingue per l’anomala assenza di variazioni stagionali”, ha commentato Kirill Kruglov, senior researcher di Kaspersky Ics Cert. “Il nostro team ha osservato un tasso di attacchi costantemente elevato nei vari settori industriali, senza il tipico calo degli attacchi durante le vacanze estive o le ferie invernali. Tuttavia, il crescente numero degli attacchi ai diversi settori industriali, condotti utilizzando l’ingegneria sociale, sembra allarmante. Raccomandiamo vivamente ai clienti che operano in questi settori di rivedere il loro attuale approccio alla sicurezza, di verificare che tutti i sistemi di protezione siano aggiornati e che il personale sia ben formato”.

Le varianti geografiche

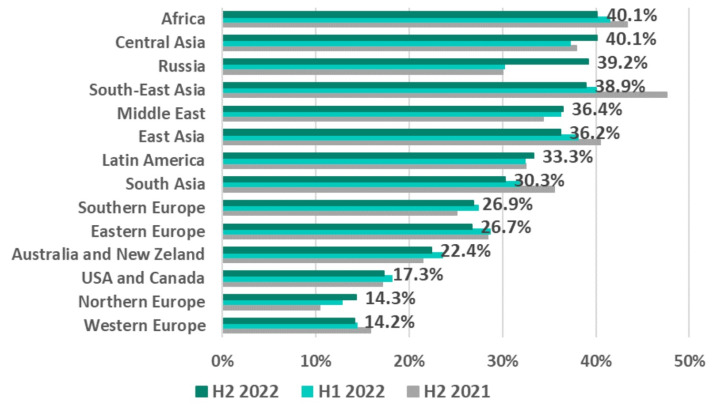

Nel secondo semestre dell’anno la crescita più significativa di “oggetti malevoli” bloccati si è vista in Russia: il Paese è balzato dall’ottavo al terzo posto in una classifica che considera le regioni geografiche in cui sono state bloccate più minacce prima che causassero danni in un sistema industriale. Al primo posto l’Africa, seguita nell’ordine da Asia Centrale, Russia, Sud-Est asiatico, Medio Oriente, Estremo Oriente, America Latina, Asia meridionale, Europa meridionale, Europa dell’Est, Oceania, Nordamerica, Europa settentrionale e infine Europa occidentale, dove la percentuale di sistemi Ics colpiti è stata del 14,2%). Il report cita anche singoli Paesi ma solo quelli che spiccano per numeri particolarmente superiori o inferiori alla media, e in nessun punto dell’analisi viene nominata l’Ucraina.

La classifica dei Paesi con la maggiore percentuale di sistemi Ict colpiti da cyberattacchi (Fonte: Kaspersky)

Inaspettatamente, la Serbia (7,5%) si è posizionata terza nella classifica dei Paesi colpiti da web miner mentre il Nord Europa è stata l’unica regione a mostrare una crescita degli attacchi ransomware e del malware diffuso tramite client di posta elettronica. Inoltre, due Paesi balcanici, cioè Serbia e Bosnia-Erzegovina, sono in testa alla classifica dei Paesi più attaccati via email (con il 16,7% dei computer OT coinvolti). In Europa il Paese in cui sono stati bloccati la maggior parte di malware nel secondo semestre è stato il Portogallo (33,1%), seguito da Estonia (31,2%), Lettonia (29,9%), Spagna (26,3%) e Italia (23,8%).

Un’evoluzione delle tecniche

I monitoraggi di Kaspersky hanno anche evidenziato una tendenza nelle tecniche dei cybercriminali: nella seconda metà del 2022 sono aumentati gli attacchi realizzati tramite script dannosi, pagine di phishing (JS e HTML) e risorse non segnalate.

Gli script dannosi, in particolare, consentono di ottenere diversi scopi, tra cui tracciamento delle attività, reindirizzamento delle richieste del browser verso risorse Web malevole, download di programmi dannosi e caricamento di spyware o miner di critpovaluta nel browser dell’utente. Sia gli script sia le pagine di phishing vengono distribuiti sia tramite posta elettronica sia attraverso le maglie di Internet, in particolare sfruttandone le risorse non registrate.