Tipicamente i ransomware usano la crittografia per prendere in ostaggio dati, applicazioni e sistemi, ma qualcuno agisce diversamente, con tecniche alternative. Memento, un ransomware emerso la scorsa primavera, scoperto e analizzato dai ricercatori di Sophos, sa modificare la procedura di attacco all’occorrenza: in caso non riesca a crittografare i dati target, procede al loro spostamento all’interno di un archivio protetto da password. Per le vittime il risultato sarà lo stesso, cioè quello di non poter più accedere ai dati, con le conseguenze che ne derivano in termini di funzionamento delle applicazioni e dei servizi.

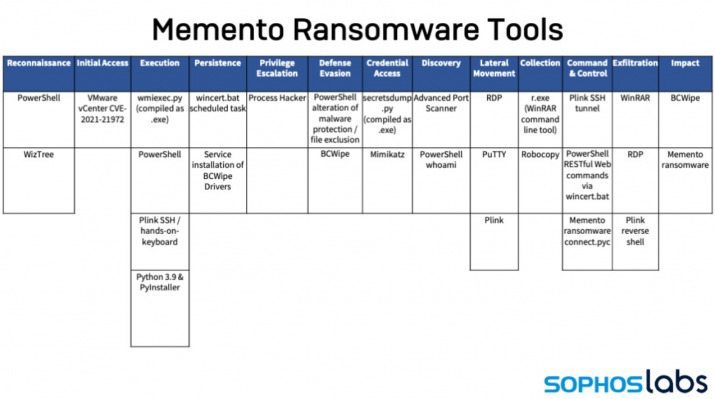

Sophos ha ricostruito, in particolare, un sofisticato attacco avvenuto in più fasi e nel corso di mesi. Gli attori cybercriminali sono riusciti a entrare nell’azienda target nel mese di aprile sfruttando una vulnerabilità di vSphere, il software di Vmware per la virtualizzazione degli ambienti cloud. Da qui, i malfattori hanno ottenuto accesso a un server e dal mese di maggio in poi sono rimasti nascosti nella rete a scopo di ricognizione, esplorandola con movimento laterale, e per fare ciò hanno sfruttato il Remote Desktop Protocol (Rdp), lo scanner di rete Nmp, l’Advanced Port Scanner e il lo strumento di tunneling Secure Shell (Ssh) Plink per creare una connessione interattiva con il server violato. Hanno inoltre utilizzato Mimikatz, un software per la raccolta di credenziali, così da prepararsi per la violazione degli account della fase successiva.

Nella giornata del 20 ottobre i cybercriminali sono passati all’azione, utilizzando WinRAR per eseguire la compressione di una serie di file ed esfiltrandoli poi tramite Remote Desktop Protocol. Il colpo finale è stato sferrato tre giorni dopo: inizialmente gli autori dell’attacco hanno cercato di crittografare i file ma, non riuscendoci a causa delle misure di sicurezza adottate dall’azienda, hanno cambiato tattica. Hanno dunque modificato e reinstallato Memento, per poi copiare i file non cifrati in archivi protetti da password. Infine hanno crittografato tale password e cancellato i file originari. L’ultimo passaggio è stato il tentativo di estorsione: è stato chiesto un riscatto da 1 milione di dollari in Bitcoin.

Fortunatamente l’azienda colpita è stata in grado di recuperare i dati senza dover cedere al ricatto. Il merito spetta ai sistemi di backup, da cui è stato possibile ripristinare la maggior parte dei dati e riportare le operations alla normalità. Inoltre, attraverso i sistemi protetti dalla soluzione di endpoint detection and response InterceptX di Sophos, è stato anche possibile recuperare le password (non crittografate) usate dagli attaccanti per l’archivio cifrato. Gli esperti dei team SophosLabs e Sophos Rapid Response hanno fornito all’azienda un metodo per recuperare i file su cui non era stato eseguito un backup.

(Immagine: Sophos)

Il problema delle vulnerabilità irrisolte

Una descrizione più tecnica di questo attacco multi-fase è disponibile sul sito di Sophos. C’è però un altro fatto interessante da sottolineare: mentre gli autori di Memento si trovavano all'interno della rete colpita, altri cybercriminali sono entrati attraverso la medesima vulnerabilità di vSphere utilizzando exploit simili. In due diversi attacchi compiuti da diverse persone, il 18 maggio e il 3 ottobre, sono stati installati due programmi di cryptomining sullo stesso server già violato dagli autori di Memento.

“Lo vediamo continuamente: quando le vulnerabilità accessibili da Internet diventano pubbliche e non vengono neutralizzate con le apposite patch, numerosi attaccanti corrono ad approfittarne”, ha sottolineato Sean Gallagher, senior threat researcher di Sophos. “Più a lungo si aspetta per mitigarle, più attaccanti ne saranno attirati. I cybercriminali eseguono costantemente la scansione di Internet alla ricerca di punti di ingresso vulnerabili, e di certo non si mettono in fila ad aspettare quando ne trovano una. Essere violati da più attaccanti non fa che moltiplicare i danni e i tempi di ripristino per le vittime, e rende anche più complicato per gli investigatori riuscire a far chiarezza e capire chi abbia fatto cosa, informazioni importanti per chi deve affrontare le minacce per aiutare le aziende a evitare ulteriori attacchi dello stesso genere”.