Il fattore umano è sempre più importante nella cybersecurity. Secondo una ricerca pubblicata di recente da Proofpoint (condotta tra settembre e ottobre 2022 dalla società di cybersecurity insieme alla community Cybersecurity Digital, coinvolgendo 103 responsabili della sicurezza informatica italiani), i rischi sono numerosi. Secondo lo studio, il 94% dei chief information security officer (Ciso) italiani ritiene il fattore umano una delle principali preoccupazioni per la sicurezza aziendale nei prossimi due anni.

Come sbagliano i dipendenti, rendendo sempre più vulnerabile l’azienda? Si va dalla tendenza a cliccare su link pericolosi (80%) all’utilizzo incontrollato di dispositivi Usb (65%), al download di allegati e file da fonti sconosciute (57%), fino alla condivisione di informazioni personali con l’esterno (57%).

Non c’è per forza dolo: in molti casi, infatti, i comportamenti scorretti sono dovuti a negligenza o ignoranza delle persone. Ad esempio, un 47% dei dipendenti condivide con terzi le credenziali del proprio account, un 39% permette ai propri familiari e amici di utilizzare dispositivi aziendali.

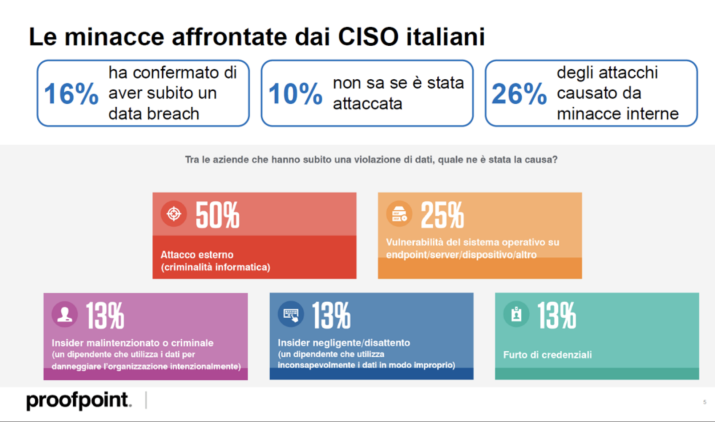

Purtroppo, la scarsa attenzione alla sicurezza costringe le aziende a pagare pegno. Tra le organizzazioni che ammettono di aver subito un cyberattacco, un 50% afferma che l’origine è sicuramente attribuibile ad un attaccante esterno malevolo. Nel 26% dei casi, invece, l’attacco dipende da insider, sia negligenti (13%) sia criminali (13%).

Il costo degli attacchi è significativo

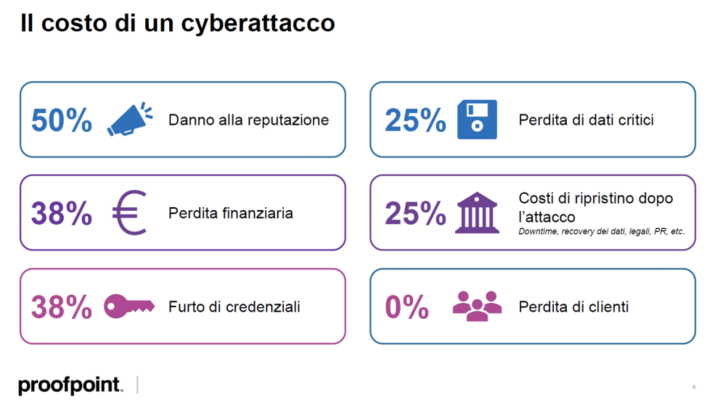

Parlando di violazioni subìte, una percentuale alta, il 50% dei Ciso, ha indicato il danno di reputazione come principale impatto, e un 38% ha anche registrato una perdita finanziaria collegata. In un caso su quattro poi (25% delle risposte), vi è stata la perdita di dati critici per l’azienda e un’analoga percentuale di aziende (25%) ha dovuto affrontare elevati costi di ripristino post incidente. Il furto di credenziali è avvenuto nel 38% dei casi: un numero che è in continua crescita. In nessun caso è stata indicata come impatto finale dell’incidente la perdita di clienti, ma questo indicatore, molto collegato al business, potrebbe sfuggire alla visibilità del Ciso.

Massimo Angiulli, systems engineering manager di Proofpoint, ha commentato i risultati dello studio per quanto riguarda il danno degli attacchi cyber. “Una delle cose più interessanti da commentare è il danno reputazionale”, ha detto. “Oggi, come avveniva anche in passato, chi è vittima di un attacco subisce molte conseguenze. Quello che però è cambiato è che oggi, attraverso attacchi che sfruttano canali interni all’azienda, grazie al furto di credenziali, gli attaccanti possono diffondere le minacce attaccando terzi. Creando campagne che sfruttano il ‘buon nome’ della società, passano infatti ad attaccare altre persone o aziende: il danno reputazionale significa quindi oggi che, oltre ad essere parte lesa, l’azienda diventa essa stessa origine di nuovi attacchi. Ne è in qualche modo responsabile”.

“Vediamo spesso che, se non si verificano attacchi, nelle aziende non sono giustificati gli investimenti, in particolare nella detection o nella preparazione”, ha commentato Davide Gaieni, Ciso della società di consulenza Aon e rappresentante del Cybersecurity Digital Club. “Questo comporta generalmente una perdita di visibilità su quello che avviene. Le aziende sono più capaci a rimediare a un incidente e molto meno capaci a rilevare l’attacco prima che questo si manifesti. Gli attaccanti sono bravi, non si fanno osservare, ma anche le aziende non investono abbastanza nella capacità di rilevare le anomalie”.

Per ridurre gli incidenti e soprattutto i danni, il Ciso dovrebbe lavorare di più nella preparazione e nella prevenzione, nella diffusione di una cultura di sicurezza e nella preparazione, per essere in grado di affrontare un eventuale incidente. Per far questo però, la stessa funzione di sicurezza dovrebbe avere un ruolo più centrale nell’organizzazione. Un tema importante è quello della migliore comunicazione tra Ciso e Board.

Punti di vista non allineati

“Il rischio cyber rilevato nel Cda può essere disallineato rispetto al Ciso”, ha osservato Emiliano Massa, area vice president, sales Seur di Proofpoint. “Oggi i Cda sono più partecipi e consapevoli dei rischi cyber rispetto ad alcuni anni fa, ma con una visione meramente di business, legata alla reputazione e a eventuali perdite finanziarie, mentre il Ciso vede soprattutto le conseguenze a livello operativo. È come se si parlassero ancora due linguaggi diversi”.

Secondo Davide Gaieni, il gergo del chief information security officer è troppo tecnico, non rende facile comunicare con il Board. “Il Ciso ha un importante ruolo di collegamento”, ha detto. “È una sfida complessa, ma la cybersecurity è un tema del business, bisogna definire la sicurezza che serve al business. Il Ciso deve quindi capire cosa chiede il business, quali sono le esigenze. Bisogna uscire dal paradigma per cui la sicurezza frena il business”.

“Il disallineamento”, ha proseguito Gaieni, “è dovuto ancora oggi soprattutto al fatto che le funzioni di security sono subordinate ad altre funzioni, non hanno quindi una voce diretta nel board. Questo comporta ritardi importanti nell’adeguamento delle competenze del board. Il più delle volte il messaggio della security è mediato da un chief information officer, che ha un conflitto d’interesse rispetto al Ciso: il Cio ha infatti un focus sul fornire disponibilità, continuità, mentre il Ciso ha focus su protezione del patrimonio dell’azienda. Oggi la cosa più difficile da spiegare a un board è proprio il rischio che l’azienda sia vista dagli attaccanti come veicolo per condurre attacchi verso terzi: un attaccante bravo cerca di fare proprio questo, in modo che alla fine l’azienda sia anche responsabile dell’attacco, mentre la stessa non ha, il più delle volte, nessuna visibilità di cosa sta accadendo”.

Combattere il rischio interno è la nuova sfida dei Ciso

Le iniziative di formazione sono in grande crescita: il 96% degli intervistati conduce corsi di sensibilizzazione sulle minacce basate su e-mail; l’88% su una corretta igiene delle password; l’82% su come proteggere i dati; l’80% su come utilizzare al meglio device aziendali e personali.

In termini di sicurezza complessiva, il 65% dei Ciso ha adottato tecnologie dedicate per controllare e gestire le minacce interne, mentre il 33% ha predisposto un piano di risposta al cosiddetto insider risk. Sebbene questi dati siano ampiamente positivi, un terzo delle organizzazioni italiane rimane sprovvisto di strumenti specifici per le minacce interne e un quinto (20%) è senza alcuna forma di protocollo specifico.

Anche la visibilità e l'accesso alle informazioni sensibili sono fonte di preoccupazione. Sebbene sia certamente positivo che oltre due terzi (il 71%) dei Ciso dichiarino di compartimentare questo tipo di dati e di limitarne l'accesso a determinati dipendenti, le buone notizie finiscono qui. Meno della metà (43%) monitora regolarmente l'accesso ai dati da parte degli utenti, mentre circa un quarto (24%) non ha una buona visibilità dei luoghi in cui vengono archiviati.

In conclusione, già oggi i Ciso italiani si stanno occupando molto di più che non in passato della diffusione di una cultura della sicurezza nella loro organizzazione, collaborando quindi strettamente con il business in questo. “In Aon teniamo molti corsi”, ha illustrato Gaieni, “molte campagne di simulazione di phishing, per aiutare i colleghi a riconoscere le mail malevole. Il problema è che anche queste non bastano: le persone imparano a riconoscere il phishing simulato e poi cadono vittima di phishing vero, che risulta sempre più credibile”.

“Bisognerebbe invece giocare molto di più sulle esercitazioni: quello che dà veramente il senso dell’impegno che ci vuole se si rimane vittima di un attacco, e quali devono essere le reazioni migliori da mettere in campo. Non c’è niente di meglio che esercitarsi, mettendo tutti i livelli in gioco, dal board alla reception, facendo vivere nella pratica alle persone la reazione che deve essere predisposta per l’eventualità di un incidente”.