Il social engineering, cioè le tecniche di attacco informatico e truffa basate sul preventivo studio del comportamento e delle abitudini della vittima, è un problema di tutti. Aziende di ogni dimensione possono subire attacchi di phishing e compromissioni di posta elettronica (Business Email Compromise, Bec), due tra le tipologie di social engineering più popolari, ma per le Pmi il rischio è decisamente superiore. Secondo i dati di Barracuda, riassunti nella ricerca “Spear Phishing: Top Threats and Trends Vol. 7”, nel 2021 gli attacchi di social engineering rivolti alle imprese da meno di cento dipendenti sono stati il 350% più numerosi rispetto a quelli indirizzati alle aziende grandi. La statistica si basa sull’analisi di milioni di email ricevute nel corso dell’anno da migliaia di aziende.

E il motivo è presto detto: puntando le Pmi è più facile, per i criminali, ottenere risultati. “Le piccole imprese spesso hanno risorse limitate e mancano di esperienza nel campo della sicurezza, il che le rende più vulnerabili agli attacchi di spear phishing e fa sì che i cybercriminali si approfittino della situazione”, ha commentato Don MacLennan, senior vice president, engineering & product management, email protection di Barracuda. “Per questo motivo, è importante che le aziende di ogni dimensione non dimentichino di investire in sicurezza, sia con la tecnologia sia con la formazione degli utenti. I danni causati da una violazione o dalla compromissione di un account possono essere infinitamente più costosi”.

Oltre a disporre di inferiori risorse (umane ed economiche) per evitare di subire un attacco, le piccole aziende sono più lente nell’attività di rilevamento. E questo si traduce in danni maggiori perché i cybercriminali hanno più tempo per sottrarre dati o diffondere infezioni all’interno della rete compromessa. Una ricerca di Cybersecurity Ventures indica che il 60% delle piccole imprese impiega mediamente sei mesi per chiudere la falla da cui la violazione ha avuto origine (per esempio, un account le cui credenziali sono state rubate oppure ottenute con l’inganno).

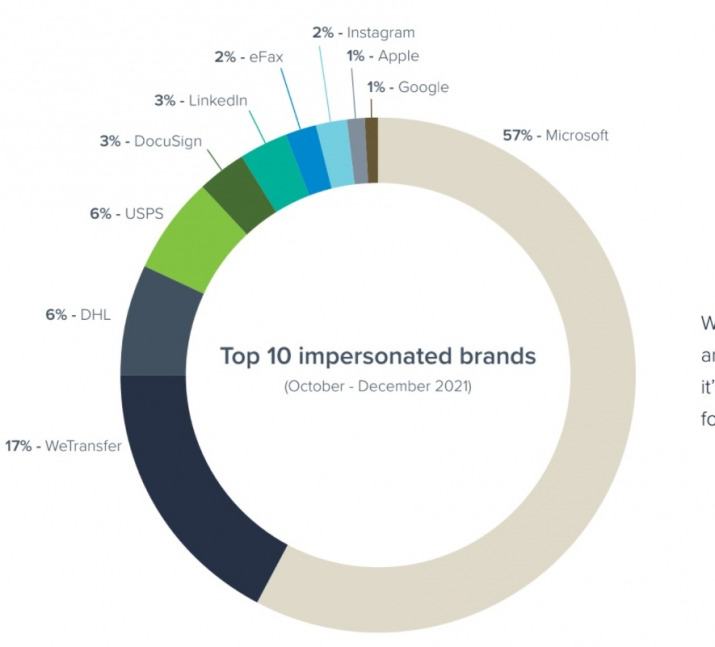

Infografica: Barracuda, “Spear Phishing: Top Threats and Trends Vol. 7

D’altra parte, le aziende di grandi dimensioni, da oltre duemila dipendenti, sono quelle più bersagliate dagli attacchi di Business Email Compromise. L’analisi di Barracuda ha anche confermato qualcosa che già si sapeva: nella cosiddetta di brand impersonation, un tipo di truffa email in cui il mittente di un messaggio sfrutta il nome di un’azienda o servizio popolare, Microsoft è in cima alla lista. Il marchio della casa di Redmond è stato sfruttato nel 57% degli attacchi di phishing del 2021, in virtù dell’estrema popolarità di Windows, Office e Teams nelle aziende. Seguono WeTransfer (17%) e a distanza Dhl, Usps, DocuSign, LinkedIn, eFax, Instagram, Apple e Google (con percentuali incluse tra il 3% e l’1%).

Barracuda ci dice anche che nel 2021 i cybercriminali hanno compromesso circa 500.000 account Microsoft 365, e in un caso su tre i login effettuati provenivano dalla Nigeria. Nei dodici mesi, i criminali informatici hanno inviato tre milioni di messaggi da 12.000 account compromessi.