Da un quarto di secolo ci fa compagnia, ma il phishing è tutt’altro che un vecchio nemico, ormai noto e scarsamente offensivo. Al contrario, gli autori di truffe tese al furto di dati negli ultimi anni hanno saputo affinare le loro tecniche, un tempo piuttosto rozze, confezionando messaggi di posta elettronici molto credibili e costruendo siti Web clone quasi identici agli originali. La pandemia di covid, poi, nel mondo ha creato numerose e golose nuove opportunità di accalappiare all’amo gli utenti, sia con messaggi che facevano leva sulla paura dei contagi, sulle promesse di vaccini o green pass, sia con truffe che hanno sfruttato lo smart working e l’incremento degli acquisti in e-commerce.

Ora una nuova ricerca di Sophos, titolata “Phishing Insights, 2021”, svela che nel 2020 il 70% delle aziende ha osservato un notevole incremento di attacchi di phishing rivolti ai propri dipendenti. Così emerge dalle risposte dei 5.400 decisori IT di aziende private o pubbliche medio/grandi (da cento a cinquemila dipendenti) di 30 Paesi, intervistati a gennaio e febbraio del 2021 in merito agli eventi dell’anno precedente.

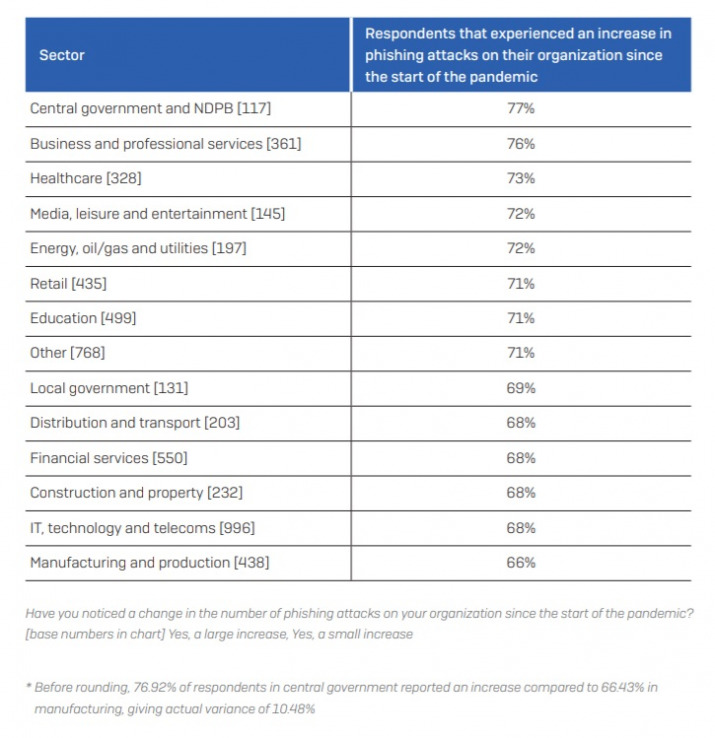

Con una quota del 57% l’Italia è il Paese in cui l’incremento è stato più contenuto, ma comunque evidente. All’opposto c’è il 90% di Israele. Nel complesso, ben l’82% delle aziende coinvolte nella ricerca l’anno scorso è stata colpita da almeno un ransomware e il 70% del campione ha notato nel 2020 una forte crescita degli attacchi phishing aventi come target le email dei dipendenti. Alcune variazioni percentuali si osservano tra un ambito e l’altro: i più colpiti sono stati gli enti della Pubblica Amministrazione, i fornitori di servizi aziendali e professionali, le organizzazioni del settore sanitario, quelle del mondo dei media e dell’informazione, le utilities dell’energia e gli operatori del retail. La percentuale più bassa, comunque importante, è il 66% del settore manifatturiero.

(Fonte: Sophos, "Phishing Insights, 2021")

Perché il phishing è cresciuto? Dall’indagine emergono, in particolare, tre fattori: l’incremento massiccio e rapido del telelavoro, che ha permesso ai cybercriminali di prendere di mira reti domestiche e dispositivi personali, meno protetti di quelli aziendali; in secondo luogo la crescita degli acquisti con consegna a domicilio, che ha fornito l’occasione per confezionare falsi messaggi di falsi operatori e-commerce o corrieri; e infine le paure legate alla pandemia.

Un problema di definizioni

Dalla ricerca di Sophos emergono anche altri dati interessanti. I responsabili IT non si sono trovati d’accordo su una definizione univoca di “attacco di phishing”: tra gli italiani, per esempio, il 57% li ha descritti come “email che sembrano provenire da mittenti legittimi e che invitano a condividere informazioni o millantano un possibile pericolo (ad esempio il blocco di una carta di credito)”, il 48% come “email attraverso cui viene tentato il furto di credenziali”. Per il 62% una caratteristica tipica è la presenza di un link malevolo all’interno del messaggio, per il 54% è tipico l’allegato infetto. Inoltre c’è un 31% di responsabili IT italiani che considera come attacco phishing anche gli “Sms che richiedono di condividere dati o informazioni”. Probabilmente, il phishing è tutte queste cose.

“Il phishing è un fenomeno con il quale ci confrontiamo da ormai 25 anni e ad oggi è ancora una tattica di cyberattacco estremamente efficace”, ha commentato Chester Wisniewski, principal research scientist di Sophos. “Uno dei motivi del suo successo è dato dalla sua capacità di evolvere e mutare costantemente, ideando attacchi ad hoc a seconda dell’obiettivo da colpire o del tema da trattare, cavalcando i temi caldi e le preoccupazioni degli utenti come avvenuto nel caso della pandemia, approfittando di ansie e emozioni tipiche di ognuno di noi. La tentazione di sottovalutare questa minaccia, ritenendendola di basso livello, è molto comune ma ciò significa sottostimare le conseguenze devastanti che questo tipo di attacco può generare. Spesso, il phishing è solo il primo passo di un attacco multistadio molto più complesso”.

Strategie di difesa: la formazione al primo posto

Il vero scopo degli attacchi che cominciano con il phishing può essere, per esempio, convincere l’utente a installare un programma (che si rivelerà essere un malware) o a condividere credenziali per l’accesso alla rete aziendale. Una domanda sorge spontanea: che cosa fanno le aziende per difendersi? Più di nove intervistati su dieci hanno detto che la propria azienda porta avanti programmi di sensibilizzazione sulla cybersicurezza e sul tema dagli attacchi phishing. Un ulteriore 6% ancora non lo fa, ma lo farà a breve. Il 58% delle aziende conduce queste attività di formazione tramite computer, il 53% organizza corsi tenuti da personale in carne, il 43% realizza delle simulazioni di attacchi di phishing e il 16% fa ricorso a tutti e tre i metodi.

Microsoft è il nome più sfruttato

I dati forniti da Sophos sono complementari alle statistiche di Barracuda Networks, i cui ricercatori tra maggio del 2020 e giugno di quest’anno hanno analizzato oltre 12 milioni di attacchi di spear phishing e social engineering diretti su oltre tre milioni di mailbox di oltre 17mila organizzazioni. In media, un attacco di social engineering su dieci è un attacco di business email compromise (Bec), anche detto whaling, un’attività in cui si mira a ottenere informazioni riservate monetizzabili. Le aziende più grandi vengono bersagliate da centinaia di attacchi di social engineering all’anno (in media, oltre 700) e spesso gli utenti direttamente colpiti sono “anelli deboli” sfruttati per ottenere un primo accesso. Il 77% degli attacchi Bec è rivolto, infatti, a persone che non ricoprono ruoli manageriali o finanziari. Anche gli amministratori delegati sono un bersaglio: in media, un Ceo riceve ogni anno 57 attacchi di phishing mirati. Il personale IT, invece, si ferma a 40. Il nome Microsoft è quello più sfruttato in assoluto: il 43% degli attacchi è realizzato fingendo che il mittente sia la società di Redmond, i cui software e servizi sono presenti pressoché in qualsiasi azienda.

Il phishing può colpire chiunque

Uno studio commissionato da Ivanti ha fatto luce su un’ulteriore dinamica: nell’ultimo anno la maggior parte delle aziende (52%) ha affrontato problemi di carenza di personale IT qualificato e ciò ha aggravato i danni del phishing, contribuendo ad aumentare i tempi di scoperta e risoluzione degli attacchi. Questa indagine, condotta su mille professionisti IT di sette Paesi (Usa, Regno Unito, Francia, Germania, Australia, Nuova Zelanda e Giappone), conferma inoltre il legame tra l’adozione dello smart working e l’incremento degli attacchi di phishing nel corso del 2020, osservato da ben l’80% degli intervistati. Oltre ad aumentare i volumi, aumenta anche (per l’84% del campione) il grado di sofisticatezza degli attacchi.

“Indipendentemente dall'esperienza o dalla competenza in tema di sicurezza informatica, oggi chiunque può subire un attacco di phishing”, ha sottolineato Chris Goettl, senior director of product management di Ivanti. “Il sondaggio rileva infatti come quasi la metà dei professionisti IT sia stata facilmente ingannata da cybercriminali esperti. Per combattere efficacemente gli attacchi di phishing, le organizzazioni devono implementare una strategia di sicurezza ‘zero trust’ attraverso la gestione unificata degli endpoint, il rilevamento delle minacce on-device e capacità anti-phishing. In aggiunta le aziende dovrebbero anche considerare la possibilità di abbandonare l’utilizzo delle password, favorendo l’utilizzo di sistemi di autenticazioni biometrici, eliminando la vulnerabilità più sfruttata dagli attacchi di phishing".