Secondo il Sophos Annual Threat Report 2025, i cybercriminali hanno spostato il loro mirino verso la “Main Street”, ovvero verso il tessuto produttivo composto da piccole e medie imprese, spesso sprovviste di infrastrutture di cybersecurity adeguate. La semplicità delle contromisure difensive adottate da molte PMI, unita alla digitalizzazione spinta di processi e strumenti IT, ha trasformato queste realtà in obiettivi redditizi per campagne mirate e su larga scala.

L’analisi condotta da Sophos si basa su centinaia di incidenti reali gestiti nel corso del 2024 attraverso i servizi di Managed Detection and Response (MDR) e di incident response. Dai dati emerge una tendenza chiara: i criminali stanno colpendo con crescente frequenza aziende di dimensioni medio-piccole, preferendole a bersagli più grandi ma meglio protetti. In molti casi, le PMI non dispongono di team di sicurezza informatica interni né di strumenti avanzati di monitoraggio, rendendole vulnerabili a malware sofisticati, ma anche a tecniche ben più semplici come il credential stuffing o l’utilizzo fraudolento di strumenti legittimi.

Loader, stealer e RAT: il panorama delle minacce più diffuse

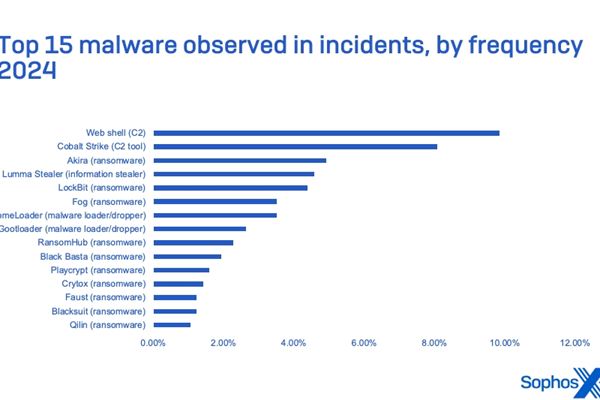

Le minacce non si limitano ai ransomware, pur ancora pericolosamente attivi. Il 39,7% delle minacce individuate da Sophos appartiene alla categoria dei loader e dropper, ovvero componenti malware progettati per scaricare e installare altri codici dannosi. Questi tool vengono spesso usati come vettori iniziali di infezione. Seguono gli stealer e spyware (18,6%), destinati alla sottrazione di credenziali e informazioni sensibili, e i RAT (15,5%), software che consentono il controllo remoto non autorizzato delle macchine infette.

Al contrario, il ransomware puro rappresenta appena l’1,2% delle minacce identificate. Ma questo dato va letto nel contesto: mentre loader e stealer lavorano in modo nascosto, il ransomware entra in azione solo dopo che gli aggressori hanno già ottenuto accesso privilegiato e raccolto informazioni sui sistemi. È la chiusura dell’attacco per il quale sono stati usati prima numerosi altri strumenti.

Gli strumenti legittimi diventano armi per l’attacco

Una delle tendenze più rilevanti emerse nel report riguarda l’uso improprio di software leciti. I criminali informatici sfruttano strumenti normalmente usati dagli amministratori IT, come SoftPerfect Network Scanner, PsExec, AnyDesk, Advanced IP Scanner e TeamViewer, per muoversi lateralmente nella rete, raccogliere informazioni e mantenere la persistenza all’interno dei sistemi. Questi software non sono considerati malware e non vengono rilevati dai controlli antivirus tradizionali, il che li rende ideali per attività furtive.

In particolare, SoftPerfect Network Scanner è stato rilevato nel 19,5% dei casi, PsExec nel 18,3% e AnyDesk nel 17,4%. È evidente che i criminali preferiscono operare “sotto copertura”, usando strumenti che si confondono con il traffico legittimo e le attività di amministrazione ordinaria.

Ransomware: LockBit, Akira e Fog i più attivi

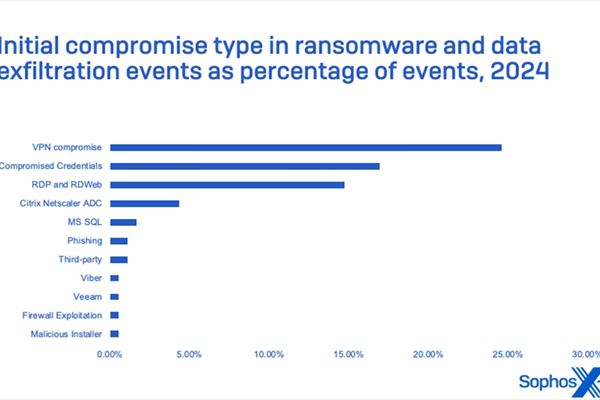

Il ransomware rimane comunque una minaccia cruciale per l’integrità delle PMI. LockBit è ancora presente, nonostante i colpi ricevuti con l’operazione internazionale Cronos del 2024. Subito dietro, crescono in modo preoccupante Akira, noto per il doppio ricatto, e Fog, una minaccia emergente che sfrutta loader personalizzati per diffondersi. Il pattern di attacco prevede spesso un’iniziale compromissione tramite credenziali sottratte o tramite strumenti di accesso remoto, seguita dalla distribuzione del ransomware vero e proprio.

È interessante notare che il ransomware agisce spesso alla fine di un percorso di compromissione più lungo, in cui vengono raccolte informazioni, installati stealer, effettuate scansioni interne e talvolta anche testate le procedure di backup, per aumentare la probabilità di successo del ricatto.

Il report mostra come il cybercrime sia sempre più simile a un mercato professionale: i gruppi criminali operano con ruoli definiti, offrono servizi su richiesta e collaborano in un ecosistema articolato. I loader e gli stealer sono offerti come servizio (Malware-as-a-Service), mentre l’infrastruttura di supporto – VPN, hosting, accesso a credenziali rubate – è facilmente reperibile nei canali underground. Gli aggressori dispongono oggi di una filiera strutturata in grado di replicare campagne su vasta scala, adattandole però alle singole vittime.

La risposta: visibilità, detection e formazione

Per fronteggiare questa ondata di minacce, Sophos raccomanda un approccio multilivello. È fondamentale per le PMI investire in soluzioni di rilevamento gestito (MDR), che permettono di intercettare movimenti laterali, uso anomalo di strumenti IT e tentativi di esfiltrazione. Allo stesso tempo, servono visibilità completa sugli endpoint, policy di segmentazione delle reti, audit regolari degli strumenti di accesso remoto e soprattutto formazione degli utenti, ancora troppo spesso l’anello debole della catena.

In un contesto in cui anche software perfettamente legittimi può trasformarsi in un'arma, la difesa non può più basarsi esclusivamente su antivirus e firewall. Serve un cambio di paradigma: dalla semplice prevenzione al rilevamento e alla risposta proattiva.