Velocità e semplicità: basterà un click, o quasi, per ripristinare un sistema compromesso da un cyberattacco. Questa è la promessa che Acronis racchiude nella nuova versione del proprio prodotto di punta, Cyber Protect, una soluzione integrata di backup, anti-malware, antivirus e protezione degli endpoint. La funzione “one-click recovery” permette di creare backup a livello di disco per ripristinare rapidamente le macchine compromesse da un incidente o attacco. "Il rilascio di Acronis Cyber Protect 16 ribadisce il nostro impegno alla protezione di tutti i dati, le applicazioni e i sistemi", ha dichiarato Gaidar Magdanurov, presidente di Acronis. "Nell'era degli ambienti distribuiti, alle aziende serve una soluzione di cyber protection che offra protezione affidabile e ripristino rapido e semplice dopo gli incidenti informatici”.

Anche Andrew Kerr, senior manager, solutions marketing per Europa, Turchia e Israele, durante la presentazione della nuova release ha sottolineato l’importanza della velocità e semplicità d’uso. Specie in ambiti come quello industriale e nel settore dell’energia il costo di un downtime è enorme e le conseguenze di un attacco informatico particolarmente gravi, quindi bisogna agire tempestivamente.

In molti casi, come nelle installazioni industriali ma anche nelle filiali bancarie e in aziende geograficamente distribuite, può non essere disponibile personale IT sul luogo dell’attacco. Per questo è importante contare su un ripristino facile, a portata di personale non esperto e attivabile anche da remoto. “Circa metà dei nostri clienti usa Acronis tramite Msp, l’altra metà direttamente”, ha illustrato Kerr. “I media siamo del 60% più economicamente vantaggiosi rispetto a un’offerta integrata comparabile”. Fra le caratteristiche di Acronis Cyber Protect 16 spiccano il già citato ripristino rapido (anche ripristino bare-metal di workload fisici, le capacità di protezione proattiva basata su machine learning, il supporto a molteplici versioni di sistemi operativi.

(Fonte: Acronis)

La Nis2 incombe sulle aziende

Acronis sottolinea anche il fatto di poter consentire, con Cyber Protect 16, la piena conformità alle legislazioni locali in materia di sovranità dei dati. Un elemento importante specie nei settori fortemente regolamentati e importante, anche, alla luce della incombente Nis2. Entrata in vigore un anno fa, la direttiva europea ha introdotto dei requisiti minimi per la sicurezza e la resilienza di infrastrutture e dati (Nis sta per Network Information Security), puntando a creare maggiore uniformità di regole nei Paesi Ue. I singoli contesti nazionali avranno tempo ancora qualche mese per recepire la Nis2, e non è presto per preoccuparsi della questione.

“Attualmente le aziende non sono molto preparate, non sono consapevoli dei tempi ormai prossimi e delle grandi sanzioni in caso di mancata compliance”, ha commentato Philipp Rösler, ex vice cancelliere tedesco e membro del board di Acronis. “Una tendenza globale, non solo europea, è quella di partire dalla definizione delle regole. Poi nelle aziende si definiscono le responsabilità, si nomina un Ciso e bisogna controllare l’aderenza alle regole. Ma mettere tutto ciò in pratica per le aziende è una sfida, è piuttosto complicato. Manca poco e devono iniziare a prepararsi”.

Le tendenze e le previsioni cyber di Acronis

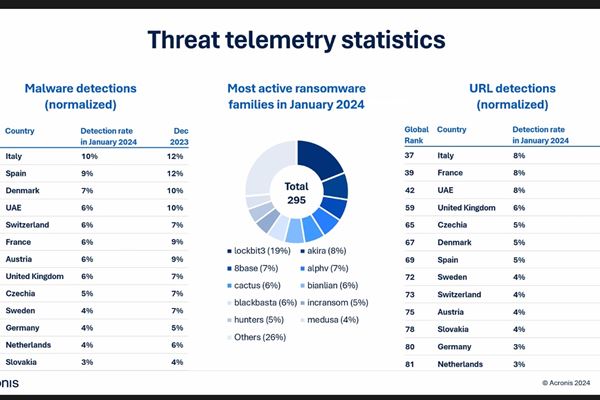

In occasione del lancio di Cyber Protect 16, Acronis ha anche illustrato le tendenze del panorama delle minacce informatiche emerse dai propri dati di telemetria. Un primo elemento su cui dovremmo drizzare le antenne è che le aziende italiane sono particolarmente esposte agli attacchi: in base ai dati sui rilevamenti malware normalizzati (cioè rapportati alle installazioni software del Paese), siamo al primo posto in assoluto, con un tasso di tentate infezioni pari al 10% a gennaio di quest’anno. Se non altro, il dato è in calo rispetto al 12% dello scorso dicembre. Seguono Spagna e Danimarca, con un tasso di rilevamento malware pari al 9/ e 7% rispettivamente nel mese di gennaio. Non è tutto: l’Italia è anche in cima alla classifica, a pari merito con Francia ed Emirati Arabi, per quanto riguarda i rilevamenti di Url malevoli: l’incidenza è 8%.

Nel mese di gennaio la famiglia ransomware più attiva è stata di gran lunga Lockbit3, corrispondente al 19% dei 295 rilevamenti. Il recentissimo annuncio dello smantellamento dell’infrastruttura controllata dalla gang criminale di Lockbit potrebbe far uscire di scena questa minaccia, almeno temporaneamente, ma è comunque probabile che il codice e altri strumenti di offesa di questo ransomware as-a-service restino in circolazione in un modo o nell’altro.

Fra le tendenze emergenti osservate da Kaspersky ci sono l’utilizzo di QR code che puntano su siti malevoli all’interno di email di phishing (un metodo che consente alla minaccia di sfuggire ai rilevamenti), il session hijacking (dirottamento di sessione) per sfruttare i cookie e aggirare il l’ostacolo dell’autenticazione multifattoriale, la modifica delle configurazioni degli strumenti di sicurezza (per esempio per aggiungere un’eccezione alle regole di autenticazione in uso nell’azienda bersaglio).

Al pari di altri vendor, anche Acronis prevede un crescente utilizzo dell’intelligenza artificiale nel phishing ma anche in attività di altro tipo, e in particolare per l’automazione di processi e catene d’attacco e per la ricerca di vulnerabilità software sfruttabili. La GenAI potrà anche essere usata sempre più per scrivere codice malware e per correggere o migliorare codice esistente. C’è poi tutto il mondo dei deepfake, utilizzabili per scopi malevoli fra cui il furto d’identità e in particolare la clonazione di voci per realizzare ancora una volta phishine e truffe (come la ormai classica “frode del Ceo”) ma anche per ingannare i sistemi di autenticazione basati su riconoscimento vocale. Terzo ambito di rischio sono gli attacchi verso l’intelligenza artificiale: i cybercriminali potranno cercare di compromettere le Api dei modelli e di manipolare i sistemi di training degli algoritmi.