Una delle armi più potenti nella difesa dal cybercrimine è quella dell’informazione: i criminali sono sempre più efficienti ed efficaci perché nelle loro operazioni seguono tattiche e procedure ben oliate e se si riesce a capire chi sta conducendo un'attacco, si può sfruttare il vantaggio di sapere come si muove di solito. Per questo risultano molto utili i vari report che i vendor di security rilasciano a intervalli regolare, come quello CrowdStrike sul threat hunting, appena arrivato e basato su dati reali e investigazioni approfondite.

Luca Nilo Livrieri, Senior Director, Sales Engineering Southern Europe di CrowdStrike, sottolinea, infatti, che questo "non è un report di prospettiva o un report di tendenza, ma un report proprio basato sulle investigazioni che partono dal nostro servizio Overwatch". Si tratta di un'analisi fondata sulla "telemetria reale dei clienti", con il report basato su circa 60 miliardi di indicatori che hanno generato 13 milioni di investigazioni reali. Una base estesa e molto efficace per comprendere come rafforzare le difese aziendali.

L'Impatto dell'Intelligenza Artificiale Generativa nel Cybercrime

Partiamo, come al solito, dall'ascesa dell'Intelligenza Artificiale Generativa (GenAI) che ha aperto nuove frontiere per gli attaccanti, accelerando e potenziando le loro operazioni a vari livelli. Il report evidenzia come i criminali usino la GenAI per migliorare soprattutto nella preparazione delle campagne d'attacco, cioè nella parte di social engineering, nel supporto alla creazione del contenuto da inviare e nella creazione dell’identità da cui far partire il phishing. Questo significa che la GenAI viene impiegata per creare contenuti credibili per attacchi di ingegneria sociale e per generare profili e identità false, rendendo più difficile il rilevamento delle attività malevole. Un gruppo che fa largo uso di queste tecniche è il nordcoreano Famous Chollima.

Oltre all'ingegneria sociale, la GenAI è un valido supporto per le operazioni più tecniche. L'AI, adesso "modalità agentica”, può svolgere compiti più complessi come la ricognizione della rete attaccata o eseguire la raccolta mirata di informazioni sui sistemi compromessi, velocizzando significativamente le fasi che seguono la violazione. Gruppi criminali come Ember Bear hanno già dimostrato di usare sfruttare script con queste capacità, utilizzando la GenAI per svolgere operazioni specifiche sulle infrastrutture e siti web oltre alla che usarla nella generazione di contenuti falsi.

Il report traccia una distinzione nell'uso della GenAI in base al livello di competenza dei gruppi. Le organizzazioni più "avanzate e con competenze maggiori" sruttano la GenAI per essere più veloci e ridurre le possibilità di essere scoperti. I gruppi meno avanzati, invece, impiegano la GenAI per "aumentare la loro capacità tecniche", ponendo domande a servizi come ChatGPT per ottenere informazioni su vulnerabilità e configurazioni, cercando il modo più rapido per manipolare i sistemi. In questo modo, l'AI stia livellando il campo di gioco, consentendo anche ad attaccanti meno esperti di accedere a competenze avanzate.

La Velocità Inesorabile degli Attacchi e le Intrusioni Interattive

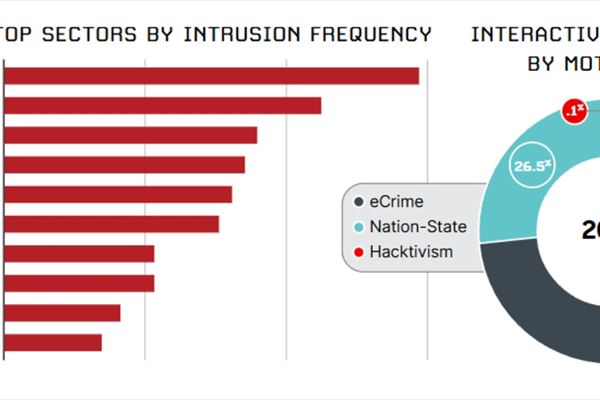

Un aspetto cruciale evidenziato dal report è l'accelerazione senza precedenti delle operazioni malevole. L'attaccante moderno è "sempre più veloce". CrowdStrike osserva un breakout time (il tempo impiegato da un attaccante per spostarsi lateralmente dopo l'accesso iniziale) di soli 51 secondi. Ancora più sorprendente è il tempo impiegato per scavalcare le difese di gruppi come Scattered Spider, che si attesta a soli 4 minuti. Questa velocità estrema ha ridefinito la natura degli attacchi che non seguono più una kill chain lineare, ma operano in "maniera simultanea", con azioni parallele e coordinate che sfruttano più vettori contemporaneamente.

In questo contesto di rapidità, Livrieri sottolinea che " comunque gli attaccanti sono tornati a compiere un gran numero di operazioni in maniera silente, restando a lungo nei sistemi compromessi". Gli attaccanti entrano nei sistemi e vi rimangono in modo furtivo, eseguendo operazioni manuali e mirate, rendendo essenziale una rilevazione proattiva e intelligente. La gestione delle vulnerabilità assume un ruolo centrale, con la necessità di gestire patching e mitigation in maniera tempestiva per evitare attacchi imparabili.

La Necessità di una Difesa Integrata e Proattiva

Di fronte a queste minacce complesse e in rapida evoluzione, CrowdStrike sottolinea l'importanza di due messaggi chiave per la sicurezza aziendale. Il primo riguarda la velocità di risposta e l'integrazione dell'AI nelle operazioni difensive. “È fondamentale” – dice Livrieri – “che le security operation difensive di risposta sfruttino le nuove tecnologie per contrastare gli attacchi". L'AI non è più solo uno strumento per i criminali, ma un alleato indispensabile per i difensori per tenere il passo.

Il secondo messaggio è l'eliminazione dei silos di visibilità. Gli attaccanti moderni operano "cross domain", muovendosi tra identità, endpoint, cloud e dispositivi non gestiti. Per contrastare efficacemente queste intrusioni, è cruciale eliminare le zone d’ombra e puntare a un monitoraggio efficace di tutti gli asset in azienda. Non si tratta più solo di proteggere una "superficie d'attacco" statica, ma di monitorare un perimetro dinamico. Questo approccio richiede una visibilità totale, dove strumenti informatici e team umani lavorano in sinergia per investigare in modo olistico, anziché segmentato.